VPN protokollok: PPTP, L2TP, OpenVPN, SSTP vagy IKEv2

Noha meglehetősen nyilvánvaló, hogy a legtöbb VPN-titkosító technológiát a National Institute of Standards and Technology (NIST) hitelesítette és fejlesztette ki, Edward Snowden kinyilatkoztatásai szerint az NSA (National Security Agency; Nemzetbiztonsági Ügynökség) évek óta dolgozik ezen technológiák felfedésén és aláásásán, ami meglehetősen sokkoló információ. Határozottan felveti a kérdést, hogy „Vajon megbízhatóak-e ezek a VPN technológiák?” Ahhoz, hogy megtaláljuk a választ, elhatároztuk, hogy ideje megírni ezt a cikket.

Azzal kezdjük, hogy megbeszéljük a kulcs különbségeket a VPN protokollok között – valamint hogy ezek hogyan érintik a felhasználókat – mielőtt belevágnánk a főbb kriptográfiai módszerek elemzésébe és annak vizsgálatába, hogy az NSA miként támadja meg a titkosítási szabványokat – és ez milyen hatással van a VPN felhasználók millióira, világszerte.

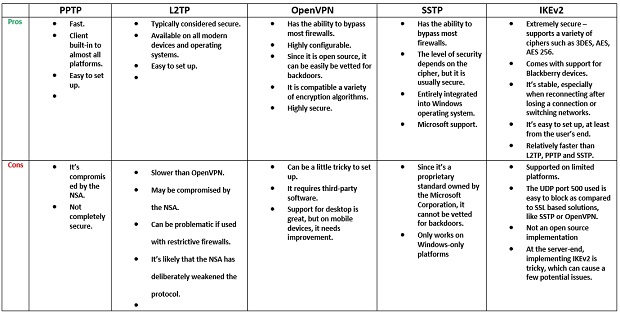

PPTP

A Microsoft Corporation által alapított konzorcium tervezte Point-to-Point Tunneling, Virtual Private Network-öt képes alkalmazni a betárcsázós hálózatokon és a kezdetektől fogva a VPN-ek standard protokolljának számít. Az első olyan VPN protokollként, amelyet a Windows támogat, a PPTP számos hitelesítési módszerre hagyatkozva képes biztonságot nyújtani, mint például az MS_CHAP v2, ami a leggyakoribb a sok közül.

Minden VPN kompatibilis eszköz és platform esetében standard a PPTP és mivel ennek beállítása viszonylag egyszerű, ez maradt az elsődleges választás, mind a VPN szolgáltatók, mind pedig a vállalkozások részére. Alacsony rendszerigényű, és a manapság elérhető leggyorsabb VPN protokollok közé tartozik.

Habár normális esetben 128-bites titkosítást használ, van néhány biztonsági jellegű gyengepontja, amelyek közül az MS_CHAP v2 hitelesítés kapszulálatlansága a legsúlyosabb. Ennek köszönhetően, a PPTP 2 napon belül feltörhető. És habár a hibát javította a Microsoft, a technológiai óriás inkább az SSTP vagy az L2TP használatát ajánlja a VPN felhasználóknak.

Mivel a PPTP ennyire nem biztonságos, nem meglepő, hogy a PPTP titkosítású kommunikáció kikódolása majdhogynem természetes standard az NSA-nál. Mindazonáltal, ami méginkább aggasztó, hogy az utóbbi szerv hatalmas mennyiségű titkosított adatot kódolt már ki, még ha a PPTP-t biztonságos protokollnak is mondják a biztonsági szakértők.

Előnyök

- Gyors.

- Beépített kliens, szinte minden platform esetében.

- Egyszerű feltelepíteni.

Hátrányok

- Az NSA zavaró jelenléte.

- Nem teljesen biztonságos.

L2TP és L2TP/IPsec

A Layer 2 Tunnel Protocol, más VPN protokolloktól eltérően, nem biztosít semmilyen adatvédelmet vagy titkosítást a rajta áthaladó adatforgalom számára. Ennek köszönhetően, tipikusan az IPsec nevű protokollkészlettel kerül végrehajtásra, amely titkosítja az adatokat az átvitel előtt, adatvédelmet és biztonságot biztosítva a felhasználóknak. Minden modern VPN kompatibilis eszköz és operációs rendszer beépített L2TP/IPsec-kel rendelkezik. A telepítés olyan gyors és egyszerű, mint a PPTP esetében, de lehetnek problémák, mivel a protokoll UDP port 500-at használ, amely könnyű célpontja lehet a NAT tűzfal blokkjainak. Ezért, porttovábbítás lehet szükséges, tűzfallal együtt történő használat esetén.

Nincsenek igazán sebezhetőbb pontjai az IPsec titkosításának, így ha helyesen alkalmazzuk, biztonságot nyújt. Mindazonáltal, Edward Snowden kinyilatkoztatásaiban erősen célzott rá, hogy az NSA ezt is felügyeli. John Gilmore, aki az Electric Frontier Foundation alapító tagja és biztonsági specialistája azt állítja, hogy a protokollt szándékosan gyengítheti az NSA. Sőtmitöbb, mióta az LT29/IPsec protokoll duplán enkapszulálja az adatokat, nem olyan hatékony, mint az SSL alapú megoldások és lassabb is, mint más VPN protokollok.

Előnyök

- Alaposan átgondolt biztonság.

- Mnden modern eszközön és operációs rendszeren elérhető.

- Egyszerű telepíteni.

Hátrányok

- Lassabb, mint az OpenVPN.

- Figyelheti az NSA.

- Problematikus lehet a megszorításokat alkalmazó tűzfalakkal történő együttes használata.

- Valószínű, hogy az NSA szándékosan gyengíti a protokollt.

OpenVPN

Egy relatíve új nyílt forráskódú technológia, az OpenVPN, az SSLv3/TLSv1 protokollokat és az OpenSSL könyvtárat használja, más technológiák kombinációja mellett, hogy megbízható és erős VPN megoldást kínáljon a felhasználóknak. A protokoll magas szinten konfigurálható és a legjobban az UDP porton fut, de úgy is beállítható, hogy bármilyen más porton is fusson, extrém nehézzé téve a Google-nek és más hasonló szolgáltatásoknak a blokkolását.

Egy másik nagyszerű előnye a protokollnak, hogy az OpenSSL könyvtára a kriptográfiai algoritmusok széles választékát támogatja, mint például a 3DES, AES, Camellia, Blowfish, CAST-128 és másokat, habár a VPN szolgáltatók csaknem kizárólag a Blowfish vagy AES algoritmusokat támogatják. Az OpenVPN együttjár egy beépített 128-bites Blowfish titkosítással. Ez rendszerint biztonságosnak gondolt, de van néhány ismert gyenge pontja is.

Ha már titkosításról van szó, az AES a legújabb elérhető technológia és ezt mondják a gold sztenderd-nek is. Ez egyszerűen azért van, mert nem ismertek a gyengeségei, sőt, még az amerikai kormányzat és az ügynökségek is adoptálták, a ’titkos’ adatok védelmének érdekében. A Blowfish-hez képest nagyobb fájlokat is képes kezelni, a 128-bites blokkméretének köszönhetően, összevetve a Blowfish 64-bites blokk méretével. Mindazonáltal, mindkettő a NIST-által hitelesített rejtjelezés, és habár széleskörben gondot jelent a megfejtésük, gondok is adódhatnak velük kapcsolatban, amelyekről alább olvashatunk.

Elsőként, az, hogy milyen gyorsan működik az OpenVPN protokoll, a használt tikosítás fokától függ, de alapból gyorsabb, mint az IPSec protokoll. Noha az OpenVPN jelenleg az alapértelmezett VPN kapcsolata a legtöbb VPN szolgáltatásnak, még mindig nem támogatja minden platform. Mindenesetre, a legtöbb harmadik személyű szoftver támogatja, beleértve az Androidot és az iOS-t is.

A telepítése egy kissé trükkös az L2TP/IPsec-hez és a PPTP-hez hasonlítva, különösen ha a generikus OpenVPN-t akarjuk használni. Nem csak hogy le kell tölteni és installálni a klienst, de a szükséges addícionális konfigurációs fájlokat is telepíteni kell. Számos VPN szolgáltató szembesül ezzel a konfigurációs problémával, a testreszabott VPN kliensek támogatásának köszönhetően.

Mindenesetre, minden tényezőt figyelembe véve és Edward Snowden információit is átgondolva, úgy tűnik, hogy az OpenVPN-t nem gyengíti és nem zavarja az NSA. Sőt, immunisnak is tűnik az NSA támadásaival szemben, a rövid életű kulcs változtatásaik használata miatt. Kétségtelenül, senki sincs tudatában az NSA összes képességének, mindenesetre, mind a matematikusok mind a tapasztalat azt állítják, hogy az OpenVPN, egy erősebb rejtjelezéssel kombinálva, az egyetlen biztonságosnak mondható VPN protokoll.

Előnyök

- Megvan a képessége a legtöbb tűzfal áthidalására.

- Jól konfigurálható.

- Mivel nyílt forráskódú, könnyen változtatható.

- A titkosítási algoritmusok széles választékával kompatibilis.

- Nagyon biztonságos.

Hátrányok

- Kissé trükkös lehet a telepítése.

- Harmadik fél által készített szoftvert igényel.

- Az asztali gépek esetében az ügyféltámogatás kiváló, de a mobil eszközök esetében javításra szorul.

SSTP

A Microsoft Corporation által a Windows Vista Service Package 1-gyel bemutatott secure socket tunneling most elérhető a SEIL, Linux és a RouterOS rendszerekhez, de még mindig főleg Windows-alapú platform. Mivel SSL v3-at használ, az OpenVPN-éhez hasonló előnyöket biztosít, mint például a képesség a NAT tűzfal problémák megakadályozására. Az SSTP egy stabil és egyszerűen használható VPN protokoll, különösen, mivel hogy integrálva van a Windows-ba.

Mindazonáltal, ez egy Microsoft tulajdonában lévő szabadalmaztatott standard. Noha a tech óriásnak van közös múltja az NSA-val, bizonyos spekulációk is keringenek, a Windows operációs rendszerbe beépített backdoorokról, ezért ez nem kap annyi bizalmat, mint más standardok.

Előnyök

- Megvan a képessége a legtöbb tűzfal áthidalására.

- A biztonság szintje a rejtjelezési algoritmustól függ, de rendszerint biztonságos.

- Teljesen integrált a Windows operációs rendszerbe.

- Microsoft támogatás.

Hátrányok

- Mivel ez egy szabadalmi standard, a Microsoft Corporation tulajdonában, nem szivárogtatható ki.

- Csak Windows-alapú platformokon működik.

IKEv2

Az Internet Key Exchange Version 2 egy IPsec-alapú tunneling protokoll, melyet a Cisco és a Microsoft fejlesztett, és beolvasztásra került a Windows 7 (+) platformok esetében. Kompatibilis és fejlesztett nyílt forráskódú megoldásokkal rendelkezik a Linux és sok más platform esetében és a Blackberry készülékeket is támogatja.

A Microsoft Corporation VPN szolgáltatásaként, nagy hatékonysággal állítja helyre a VPN kapcsolatokat, amikor átmenetileg megszakad az internetkapcsolat. A mobil felhasználók az IKEv2-vel járnak a legjobban, mivel a standard által kínált Mobilitás és Multi-homing protokoll extrém rugalmassá teszi a hálózatváltásokat. Továbbá, a Blackberry felhasználók számára is nagyszerű választás, mivel az IKEv2 azon kevés VPN protokoll között van, amelyek támogatják a Blackberry készülékeket. Habár az IKEv2 jóval kevesebb platformon érhető el, mint az IPsec, a stabilitását, biztonságát és teljesítményét tekintve ugyanolyan jó, mint a többi protokoll.

Előnyök

- Extrém biztonságos – a titkosítási algoritmusok széles választékát támogatja, mint például a 3DES, AES, AES 256.

- Támogatja a Blackberry készülékeket is.

- Stabil, különösen gyors az újrakapcsolódás, a ledobás után, illetve gyors a hálózatcsere.

- Könnyű a telepítése, legalábbis a felhasználó szemszögéből.

- Relatíve gyorsabb, mint az L2TP, a PPTP vagy az SSTP.

Hátrányok

- Limitált számú platform támogatja.

- Az UDP port 500 blokkolása könnyebb, az SSL alapú megoldásokhoz képest, mint például az SSTP vagy az OpenVPN.

- Nem nyílt forráskódú megoldás.

- A szerver oldaláról, az IKEv2 végrehajtása trükkös, ami néhány problémát is okozhat.

Problémák

Hogy megértsük a titkosítást, számos kulcs koncepciót kell megértenünk, melyeket alább fejtünk ki.

Titkosítási kulcs hosszúsága

A legnyersebb módja egy rejtjel megfejtéséhez szükséges idő megbecsülésének kulcs hosszúságként ismeretes, ami nyers számokból – nullából és egyből – áll, amelyek a rejtjelben használatosak. Ugyanezen az úton, az exhaustive key search (kimerítő kulcs keresés vagy brute force attack) a rejtjelen alkalmazott támadás legnyersebb formája, ahol minden lehetséges kombináció kipróbálásra kerül, amíg meg nem találjuk a helyes választ. A kulcs hosszúságát tekintve, a VPN szolgáltatók által használt titkosítás szintje 128-bit és 256-bit közötti. Magasabb szintek az adathitelesítés és a kapcsolatfelvételi protokoll esetén használatosak, de ez vajon azt jeleti, hogy a 256-bites titkosítás jobb, mint a 128-bites?

Nos, hogy megtaláljuk a helyes választ, nézzünk néhány számot:

- Hogy megbízhatóan feltörjünk egy 128-bites rejtjelet, 3.4x10(38) műveletre van szükség.

- Hogy megbízhatóan feltörjünk egy 256-bites rejtjelet, 2(128) –szer több számolási műveletre van szükség, mint a 128-bites kulcs rejtjel esetében.

- Egy 256-bites rejtjel brute-force-olása 3.31 x 10(65) operációt igényel, ami majdhogynem egyenértékű az Univerzumban található atomok számával.

- A Fujitsu K-nak, 2011 leggyorsabb szuperszámítógépének a világon, Rmax csúcsteljesítménye maximum 10.51 petaflop. Figyelembe véve ezt az adatot, körül-belül 1 billió évbe tartana a 128-bites AES kulcs brute force-megfejtése.

- A NUDT Tianhe-2, világszerte 2013 legerősebb szuperszámítógépe, Rmax csúcsteljesítménye maximum 33.86 petaflop. Ez körül-belül 3-szor gyorsabb mint a Fujitsu K, és körül-belül három billió évbe telne a 128-bites AES kulcs megfejtése brute force segítségével.

Edward Snowden új kinyilatkoztatásáig széles körben elterjedt volt a nézet, hogy a 128-bites titkosítás feltörhetetlen nyers erővel, így még legalább száz évig intakt marad az így rejtjelezett adat. Mindazonáltal, figyelembe véve az NSA kezében lévő gazdag eszköztárat, világszerte számos szakértő és rendszeradminisztrátor arra jutott, hogy ideje fejleszteni a rejtjelezési kulcs hosszúságát. Érdemes említeni, hogy az amerikai kormányzat 256-bites titkosítást használ a szenzitív adatok védelmére (a 128-bit a rutin titkosítási igények kielégítésére szolgál). Mindazonáltal, a használt módszer, az AES is számos problémát okozhat.

Rejtjelezések

A rejtjelek matematikai algoritmusok, amelyek a titkosítás alatt használatosak mint gyenge algoritmusok, amelyek sérülékenyek a hekkertámadásokkal szemben, lehetővé téve számukra, hogy könnyen feltörjék a titkosítást. Messze a Blowfish és az AES a leggyakoribb rejtjelek, amelyeket a felhasználók várhatnak a VPN-ek esetében. Továbbá, az RSA-t a rejtjel kulcs titkosítására és annak feloldására is használják, míg az SHA-1 és az SHA-2 az adatok hitelesítésére használatosak, hash funkcióként.

Mindenesetre, az AES-t jelenleg széles körben a legbiztonságosabb rejtjelezési algoritmusként tartják számon a VPN-ekhez, szó mi szó, az amerikai kormányzat általi adoptációja lényegesen megnövelte a megbízhatóságát és népszerűségét. Mindazonáltal, vannak rá okok, hogy úgy gondoljuk, ez a bizalom talán alaptalan.

NIST

Az SHA-1, SHA-2, RSA és az AES mind a United States National Institute of Standards and Technology (NIST) által hitelesített és fejlesztett rejtjelezési algoritmusok, amely intézet szorosan együttműködik az NSA-val, a rejtjelezések fejlesztésében. Jelenleg amennyit tudunk az NSA által a titkosítási standard-ek építése vagy a backdoor-jaik gyengítése érdekében kifejtett rendszeres erőfeszítésekről, az alapján biztosan megéri kérdéseket feltenni a NIST algoritmusok integritásával kapcsolatban.

Habár a NIST mindig is tagadta az illegális tevékenységeket (pl. a kriptográfiai sztenderdek szándékos meggyengítését) és azáltal próbálta javítani a nyilvánosság bizalmát, hogy embereket hívtak meg, a jövőbeli titkosítási standard-jeikben való részvételre, a New York Times azzal gyanúsította az NSA-t, hogy megkerüli a NIST által jóváhagyott titkosítási standard-eket, azáltal, hogy lehetetlenné teszi a nyilvános fejlesztési folyamatot, illetve, hogy észrevehetetlen backdoor-okat nyit az algoritmusok gyengítése céljából.

2013. szeptember 17-én, a bizalmatlanság tovább nőtt, amikor az ügyfeleket magánúton tájékoztatta az RSA Security, hogy hagyják abba egy bizonyos titkosítási algoritmus használatát, mivel hibát tartalmaz, amely az NSA szándékos manipulációjának eredménye.

Továbbá, egy, a NIST által tervezett titkosítási standard, a Dual EC DRBG, évek óta abban a hírben van, hogy nem biztonságos. Szó mi szó, ezt a Holland Műszaki Egyetem is megállapította 2006-ban. Mindenesetre, ezen aggodalmak ellenére, amíg a NIST vezet, a piac vonakodás nélkül követi, főleg amiatt, hogy a NIST standard-jeinek való megfelelés egy követelménye a szerződések megszerzésének az amerikai kormánytól.

Tekintve, hogy a NIST standard-jei mindenhol jelen vannak a világon, beleértve az üzleti élet és az ipar minden területét, amelyek rá vannak szorulva az adatvédelemre, csak úgy, mint a VPN piac, ez az egész inkább megnyugatónak tűnhet. Mivel sok függ ezeken a standard-eken, a kriptográfia területének szakértői nem hajlandóak kezelni a problémát. Az egyetlen vállalat, ami foglalkozott vele, a Silent Circle, amely úgy döntött, hogy inkább bezárja Silent Mail szolgáltatását, még mielőtt az NSA veszélyeztethetné és bejelentette, hogy szakított a NIST standard-jeivel 2013 novemberében.

Ezen probléma felfedezését követően, a kicsi de innovatív VPN szolgáltató, a LiquidVPN megkezdte a non-NIST rejtjelezések tesztelését és kísérleteit. Mindenesetre ez az egyetlen VPN szolgáltató, amely ebbe az irányba ment el, tudomásunk szerint. Ezért, amíg nem jön el az ideje a változtatásnak, a 256-bites AES titkosításból kell a legtöbbet kihoznunk, ami jelenleg a legjobb elérhető titkosítási standard.

NSA támadások az RSA Kulcs titkosításán

Edward Snowden egyik új kinyilatkoztatása szerint, a ’Cheesy Name’ kódnevű programot azért fejlesztették, hogy kikódolja a titkosítási kulcsokat, az ún. bizonyítványokat, amelyeket a GCHQ szuperszámítógépei általi feltörés veszélye fenyegetett. Ez azt sugallta, hogy ezek a bizonyítványok, amelyeket gyakran 1024-bites titkosítással láttak el, gyengébbek mint gondoltuk és könnyedén kikódolhatóak, gyorsabban mint gondoltuk, a GHCQ és a NASA által. Ha egyszer kikódolásra kerülnek, minden múlt- és jövőbeli változtatás veszélybe kerül, egy permanens privát kulcsot használva az adatok kikódolásához.

Mindezek eredményeképp, a titkosítás számos formája - amelyek a rövidéletű kulcsokon és a bizonyítványokon függenek – feltörtnek tekinthető, beleértve a TLS-t és az SSL-t is. Ennek óriási hatása lesz minden HTTPS forgalomra. Mindenesetre van néhány jó hír is. Az OpenVPN, ami átmeneti kulcs változtatásokat használ, nem lehet érintve ezáltal. Miért? Mert minden egyes változtatáshoz új kulcs van generálva, nem adva lehetőséget a bizonyítványoknak a bizalom helyreállítására.

Még ha valaki meg is szerezte a bizonyítvány privát kulcsát, a kommunikáció egyszerű kikódolása nem lehetséges. Egy közbeékelődéses támadással (man in the middle attack (MitM)), lehetséges lehet megcélozni egy OpenVPN kapcsolatot, de specifikusan kell megcélozni és a privát kulcsnak veszélybe kell kerülni. Mióta nyilvánosságra kerültek a hírek, miszerint a GHCQ és az NSA képes az 1024-bites titkosítás megcrackelésére, viszonylag kevés VPN szolgáltató fejlesztette tovább a titkosítását 2048 vagy 4096-bitesre.

Tökéletes továbbítási titoktartás

Jobb hírek, hogy a megoldás a problémára – legyen ám szó a TLS vagy az SSL kapcsolatokról – nem olyan összetett, ha a weboldal tökéletes továbbítási titoktartás-rendszereket kezd alkalmazni, ahol egy egyedi és új privát titkosítási kulcs készül minden munkamenethez. Sajnos, eddig az egyetlen főbb internetes cég, amely ezt a módszert használja, a Google.

Levonván a következtetéseket a cikkből, örülnénk, ha Edward Snowden bölcs szavai jutnának eszébe, miszerint titkosítási módszereket és rejtjeles rendszereket kell használni a biztonság fokozása érdekében. Tehát, mi az, amit meg kell jegyeznie a cikkből? Egyszerű! Az OpenVPN az elérhető legbiztonságosabb protokoll és az OpenVPN szolgáltatóknak folytatni kell a munkát, hogy megerősítsék ezek végrehajtását. Egyszerűen nagyszerű lenne, ha a szolgáltatók elszakadnának a NIST standard-októl, de ez egy olyan dolog, amire nyilvánvalóan várnunk kell.

- A PPTP egyáltalán nem biztonságos. Az NSA is veszélyeztette, és a Microsoft is elhanyagolta, ezért érdemes teljesen elkerülni. Noha vonzónak tűnhet a kereszt platform kompatibilitása és a telepítés egyszerűsége, tudjunk róla, hogy a felhasználók ugyanezen előnyök nagy részét és még magasabb fokú biztonságot is nyerhetnek az L2TP/IPSec protokoll használata által.

- Ha nem kritikus használatra kell, az L2TP/IPsec a helyes megoldás számunkra, habár az NSA szigorúan gyengítette és veszélyeztette a működését. Mindenesetre, ha egy gyors VPN telepítésre vágyunk, ami nem igényel további szoftveres segítséget, még mindig hasznos lehet, különösen a mobil eszközök esetén, ahol az OpenVPN támogatása nem konzisztens.

- Annak ellenére, hogy a harmadik személy készítette szoftver minden platformon letöltésre és installációra szorul, az OpenVPN vitathatatlanul a legjobb VPN megoldás minden igényünkre. Gyors, biztonságos, megbízható és habár a telepítése egy kicsit több időt igényel, megéri a prémium biztonság és adatvédelem miatt, amit a weben szörfölés közben nyújt.

- Az IKEv2 is egy gyors és biztonságos protokoll, ha nyílt forráskódú megoldásokkal együtt használjuk. Különösen a mobil felhasználóknak előnyös, mivel képes automatikusan visszakapcsolódni miután megszakadt az internetkapcsolatunk. Továbbá, mivel ez azon kevés VPN protokollok egyike, amelyek támogatják a Blueberry készülékeket, ez világosan a legjobb opció, ha ilyenünk van.

- Az SSTP nagyjából ugyanazon előnyökkel szolgál a felhasználók számára, mint egy OpenVPN kapcsolat, de csak Windows platformokon. Ezért azt fogjuk találni, hogy sokkal jobban van integrálva a Windows rendszerekbe, mint a többi VPN protokoll. Mindazonáltal, limitált támogatást kap a VPN szolgáltatóktól, emiatt a limitáció miatt és mivel a Microsoft hoszzú és jó kapcsolatot ápol az NSA-val, az SSTP az egyik olyan protokoll, amiben kevésbé bízhatunk.

Röviden, ha lehetséges, mindig használjunk OpenVPN protokollt, míg a mobil eszközökhöz az IKEv2 is jó opció. Gyors megoldásként az L2TP is elegendőnek bizonyulhat, de figyelembe véve az Open VPN mobil alkalmazások megnövekedett elérhetőségét, mi még mindig az OpenVPN használatát részesítjük előnyben, az összes többi protokollal szemben.

Arra kérünk, hogy írd meg nekünk, hogyan javítsunk ezen a cikken. Számít a véleményed!