DNS és IP Leak különbségek & Hogyan szüntethetők meg

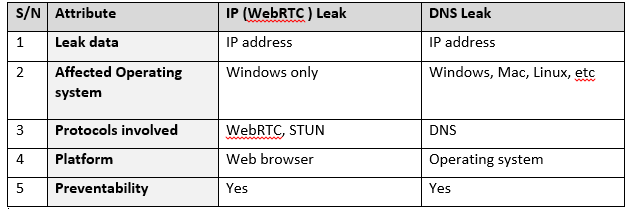

Az adatvédelemmel kapcsolatos aggodalmak és más releváns okok miatt, néhány internet felhasználó előnyben részesíti a VPN szolgáltatások használatát, hogy álcázzák a valódi IP címüket és titkosíthassák adataikat a weben szörfölés közben. Mindazonáltal, minden ilyen törekvés hiábavaló, ha a személyes adataink kiszivárognak, egy s más biztonsági hiba miatt. Két fő útja van, hogy a VPN-ek kiszivárogtassák a személyes adatainkat vagy IP címünket: a DNS leak-ek és a WebRTC (IP) leak-ek.

Mi a DNS leak?

Ha már valaha használtuk az Internetet, megvan az esélye, hogy kapcsolatba kerültünk a Domain Name System-mel (DNS, tartománynévrendszer) még ha nem is tudtunk róla. A DNS egy domain név-adatbázist tart fenn (mint a vpnmentor.com) és lefordítja ezeket a megfelelő numerikus (Internet Protocol vagy IP) címekre, amelyek ahhoz szükségesek, hogy lokalizálhatóak legyenek a források az Interneten. Így egy telefonkönyv internetes ekvivalenseiként szolgálnak.

A Domain nevek csak emberi fogyasztásra vannak, a számítógépek csak IP címek formájában értik meg ezeket (168.212.226.204) amelyekre az emberek nehezebben emlékeznek (ezért van szükség DNS-ekre). Amikor ellátogatunk egy webhelyre, bekérve egy weboldalt, a számítógépünk kapcsolatba lép az ISP-nk DNS szerverével, hogy elkérje a weboldal IP címét. Ha egy olyan adatvédelmi szolgáltatást használunk, mint a VPN, akkor a számítógépünk tipikusan a VPN szerverrel lép kapcsolatba, a DNS szolgáltatás érdekében, az ISP-nk DNS-e helyett.

Hogyan történik mindez?

Van egy biztonsági rés, ami néha lehetővé teszi, hogy a DNS kérelmek az ISP-nk DNS szerverei felé irányuljanak, a VPN használatunk ellenére, ami megpróbálja elrejteni ezeket. Ezt a hibát DNS leak-ként ismerjük. Ez abból ered, hogy egy titkosítatlan DNS lekérdezést küld a számítógépünk az előzőleg létesített VPN alagúton kívül. Ez a hiba az operációs rendszerek egyetemes (kollektív) DNS koncepciójának eredendő hiányából ered. Minden hálózati interfésznek meglehet a saját DNS-e - és változatos feltételek mellett - a rendszer DNS lekérdezéseket küld ki közvetlenül az ISP-nknek vagy más harmadik fél szervereknek (ld. a lenti diagrammot), anélkül, hogy respektálná az alapértelmezett bejáratot és a VPN szolgáltatásunk DNS beállításait, ezáltal leak-et okozva.

A hiba lehetővé teszi egy ISP-nek vagy potenciális lehallgatónak, hogy láthassa, a felhasználó milyen weboldalakat látogat. Amikor VPN-t használunk és észrevesszük, hogy a valódi IP-nk kiszivárog, ez azt jelenti, hogy a DNS kéréseink is az ISP-nk felé továbbítódnak, nem pedig a VPN szolgáltatónk felé. Némely ISP egy olyan technológiát is beiktatott, amit 'Transzparens DNS proxy'-nak hívnak, ami hatékonyan kényszeríti a számítógépünket, hogy a DNS szolgáltatását használja minden DNS kereséshez, akkor is, ha megváltoztatjuk a DNS beállításainkat valami másra, mint az övék.

Mi a WebRTC (IP) leak?

2015-ben egy biztonság-kutató, Daniel Roesler, posztolt egy demonstrációt egy biztonsági hibáról, ami lehetővé teszi a lehallgatók számára, hogy hasznát vegyék egy speciális interfészű (API) programnak, ami a legtöbb böngészőbe be van építve és Web Real Time Communication (WebRTC)-nek hívják és képes felfedni a felhasználók valódi IP címét, még akkor is, ha azok kapcsolódnak egy VPN-hez. A WebRTC-t rendszerint használják a számítógépek, különböző hálózatokban, a böngésző-a-böngészővel kommunikációban, a P2P file megosztásban, valamint a hang és video hívások során, többek között.

Hogyan működik?

Egy néhány soros kódos trükkel rábírhatjuk a WebRTC -t, hogy felfedje a valódi IP címünket, egy Internetes alapú szerverrel (STUN = Session Traversal Utilities for NAT) való kommunikáció során. A STUN szerver lehetővé teszi a belső hálózatunkban lévő számítógépek és készülékek számára, hogy megtudják a nyilvános IP (internet) címüket. A VPN-ek STUN szervereket is használnak, hogy lefordítsák a belső hálózati címünket egy nyilvános internet címre és vice-versa. Ezt végrehajtandó, a STUN szerver fenntart egy adatbázist, a VPN-alapú internet (IP) címeinkről és a helyi belső IP címünkről a kapcsolat alatt.

Ennek a leak-nek nincs köze hozzá, hogy mennyire biztonságos a VPN-ünk, viszont nagyon is függ tőle, hogy mennyire sérülékeny a WebRTC a böngészőnkben. Amikor a böngészőnkben lévő WebRTC lekérdezéseket fogad a STUN szervertől, visszaküld egy választ a STUN szervernek, ami megmutatja a privát (belső hálózati) és a nyilvános (internet) IP címünket és más adatokat is.

A kérések eredménye, ami alapvetően a felhasználó valódi IP címe, ezután elérhető egy kis program, a JavaScript által. Az egyetlen követelménye ennek a működésének, a WebRTC támogatás a böngészőben és a JavaScript program. Ha a WebRTC engedélyezve van a böngészőnkben, akkor normálisan elfogadja a STUN kérelmet és egy választ küld a STUN szervernek.

A lényeg itt nem más, minthogy nincs tökéletes rendszer; alkalmanként hibák merülnek fel. Ezért fontos egy neves VPN szolgáltatót használni ami proaktívan válaszol a sebezhetőségekre, amint azok megtörténnek. Győződjünk meg róla, hogy teszteljük a VPN-ünket ezen leak-ek ellen és lépéseket is teszünk a kijavításukra.

Ön védtelen marad a meglátogatott weboldalakkal szemben!

IP-cím:

Tartózkodási hely:

Internetszolgáltató:

A fenti információk felhasználhatók az Ön nyomon követésére, a célzott hirdetések mutatására, és az online tevékenységei monitorozására.

A VPN-ek segítenek elrejteni az adatait a weboldalak elől, így Ön mindig védve lesz. A mi javaslatunk a ExpressVPN — az 1. számú VPN az általunk tesztelt több, mint 350 szolgáltató közül. Katonai szintű titkosítással és olyan adatvédelmi funkciókkal rendelkezik, amelyek garantálják az online biztonságot, ráadásul — jelenleg 49% kedvezményt kínál a cég.

Írj hozzászólást

Köszönjük a hozzászólásodat, %%name%%!

Minden hozzászólást 48 órán belül ellenőrzünk, hogy meggyőződjünk róla, valódiak és nem sértő a tartalmuk. Addig is megoszthatod a cikket már most!

Arra kérünk, hogy írd meg nekünk, hogyan javítsunk ezen a cikken. Számít a véleményed!