Online adatvédelmi útmutató újságíróknak 2026: Védje forrásait

1) Bevezetés

Számos veterán újságíró – és nem csak ők – észrevette már, hogy az utóbbi időben hirtelen bormbázni kezdtek az egykori Watergate-botrányra utaló hivatkozásokkal. A könyvesboltok polcain George Orwell's 1984-éhez hasonló kötetek sorakoznak és a szólás- valamint a sajtó szabadságot veszélyeztető hangulat sötét felhőként terjeng a nyugati félteke fölött – újraélesztve a régi félelmeket.

Amikor a jelenlegi amerikai elnök azzal vádolja elődjét, hogy az lehallgatta; amikor nem engedi a médiának a hozzáférést a sajtótájékoztatóihoz (mikor eddig mindig engedélyezve volt); mikor szüntelen azzal gyanúsítja a médiát, hogy az ország elsőszámú ellensége – nem meglepő, hogy a Nixon elnökkel kapcsolatos emlékek kerülnek felszínre, önsajnáló Saturday Night Live paródiák formájában – és még az olyan republikánus szenátorok is, mint John McCain, félelmüket fejezik ki a demokrácia jövőjével kapcsolatban.

És McCain nincs egyedül. Számos újságíró – akikkel mostanság beszéltem – aggodalmát fejezte ki, hogy akadály gördült a sajtószabadság útjába. Olyan időkben, amikor elhangozhat a következő állítás – “Donald Trump kontrollálja az NSA-t” – és ez nem mondható hazugságnak – minden lehetséges. Ehhez még vegyük hozzá a friss híreket, miszerint a CIA azt állította, hogy szinte minden titkosítási rendszer veszélybe kerülhet, ha valakinek megvan a kitartása, hogy megcrackelje őket – és úton vagyunk afelé, hogy egy teljesen disztópikus világban találjuk magunkat - ahol még a kanapénkon sem vagyunk biztonságban a smart TV-nk előtt.

A jó hír, hogy mindenesetre lehetséges bárki számára bonyolulttá tenni, hogy megpróbáljon belepiszkálni az e-mailjeinkbe, az elküldeni kívánt szöveges üzeneteinkbe vagy telefonhívásainkba. Intézkedéseket tehetünk, hogy az információforrásainkat és a nekünk küldött dolgokat kilesni akarók életét jóval nehezebbé tegyük. Természetesen, az adataink és anonimitásunk védelmét célzó intézkedéseink fokának arányban kell Lennie a rank leselkedő fenyegetések valószínűségével – legyen szó akár hekker, akár kém-tevékenységekről.

“A régimódi ígéretek – mint hogy nem fogom felfedni az információforrásaimat vagy közzétenni a jegyzeteimet – üres szavak, ha nem teszünk lépéseket az információink digitalis védelme érdekében” – mondja Barton Gellman a Washington Post-tól, akinek informátora, a korábbi NSA alkalmazott Edward Snowden, aki segített lerántani a leplet az NSA és a British GCHQ műveleteiről, az interjú készítője, Tony Loci előtt. Loci aki érintett az AP, a The Washington Post és az USA Today ügyeiben, és aki maga is bíróság elé került, mivel visszautasította az információforrások azonosítását, valószínűleg helyeselne erre.

Tehát, mit kell tenni, hogy garantáljuk, hogy egy újságíró információforrásai és adatai biztonságban és jó helyen legyenek? A tippjeink leírásai nagyjából a következő kategóriákba esnek:

- A készülékeink és/vagy azok környezetének elszigetelése – Például, egy számítógép fizikai izolációja, a fájlok ellenőrzése vagy az előre fizetett mobil készülékek használata céljából.

- A készüléken lévő alkalmazások és funkciók – Ez a “támadási felület csökkentése” néven ismert, pl. az installált alkalmazások minimumra redukálása, csak a megbízható forrásokból történő installáció, olyan alkalmazások kiválogatása, melyek minimális igényűek, a rendszer teljes javított és friss állapotban tartása és tetszőleges számú biztonsági kontroll hozzáadása a készülékhez (a legfrissebb elvek alapján).

- Óvatos tevékenykedés a valódi és a digitalis világban – Ennek inkább a józan észhez van köze, mint a szoftverünkhöz: Például, soha ne írjuk le az információforrásaink nevét, főleg ne valamilyen – a számítógépünkön tárolt alkalmazásba vagy dokumentumba – és legeslegfőképp ne írjuk le egy felhőben tárolt fájlba.

2. Kommunikáció az információforrásainkkal, érzékeny adataink védelme

Kezdjük azzal, hogy felsoroljuk, mit csinálhatunk, ha egy információforrással akarunk kommunikálni és az innen szerzett szenzitív információkat tárolni:

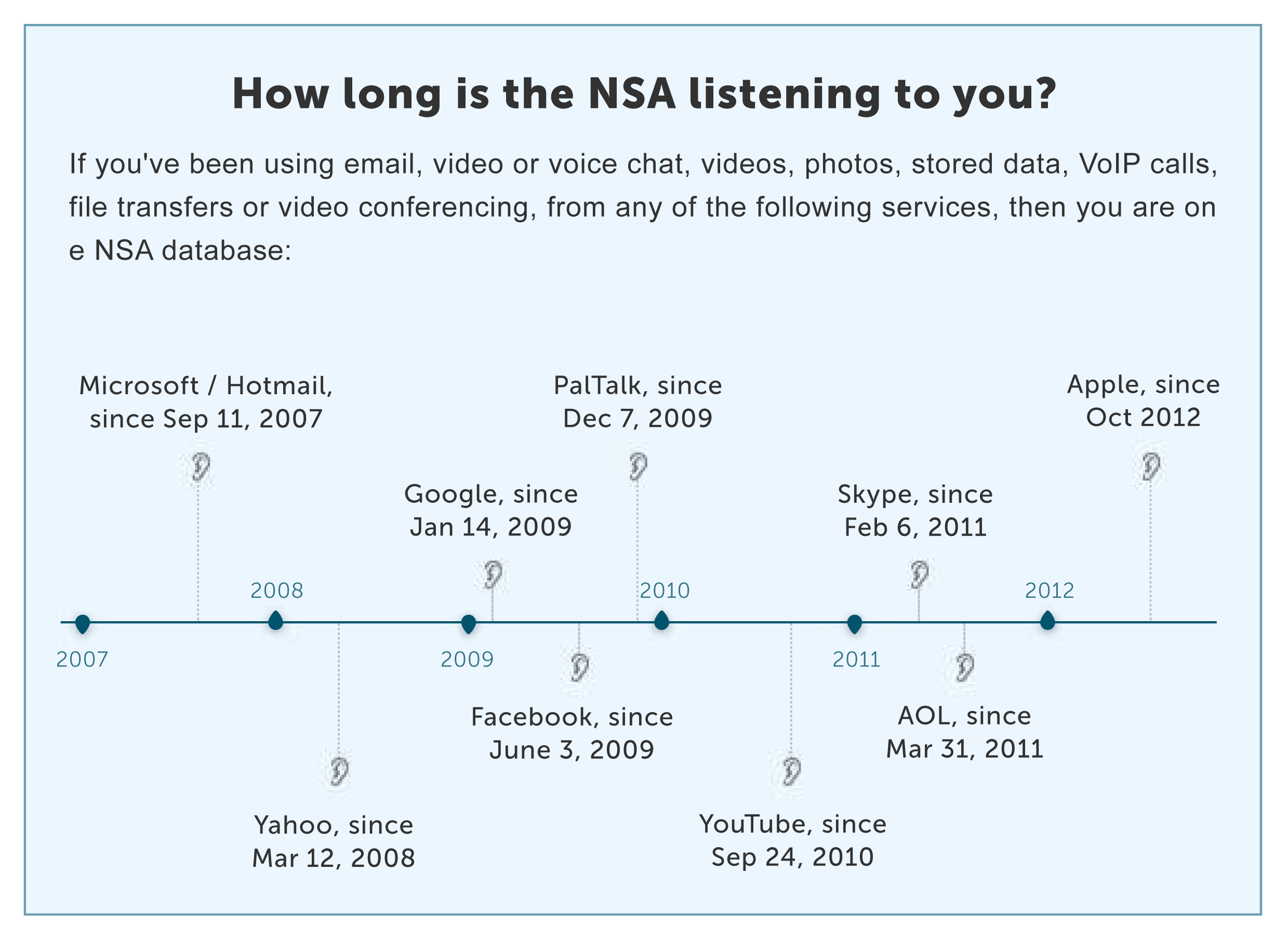

- Mindig mindent titkosítani kell: A biztonsági szakértők az egyszerű matematikai megközelítés mellett foglalnak állást: ha megemeljük a fájljaink rejtjelezésére fordítandó összeget (mondjuk az olyan ügynökségek miatt, mint az NSA) automatikusan fokozzuk a követésünkre irányuló erőfeszítések fokát is. Ha nem mi vagyunk Chelsea Manning, Julian Assange vagy Edward Snowden és nem vagyunk aktív felügyelet alá vonva, mint a Trump Tower lakásai, talán feladják a kémkedést utánunk, még ha a titkos kommunikációinkat el is tároltuk. Ha valaki mégis az utánunk kémkedés mellet döntene, az erőfeszítéseink ellenére, igen nagy fejfájásba kerül majd neki átrágni magát az olyan erős titkosításokon, mint az AES (Advanced Encryption Standard), vagy az olyan eszközök, mint a PGP vagy az openVPN, amelyek a legerősebb széles körben elérhető titkosítási módszerek (a VPN-eket maga az amerikai kormányzat is használja). De ha bombabiztos biztonságot szeretnénk, többre lesz szükségünk, mint az AES titkosítási mód. P.S. ha szeretnénk feltárni az utat, melyen keresztül az információink az NSA kezébe kerülhetnek, csak vessünk egy pillantást erre.

- Teljes lemez titkosítás: Ez abban az esetben érvényes, ha valaki rátenné a kezét a számítógépünkre vagy telefonunkra. Teljes lemez titkosítást végezhetünk a FileVault, VeraCrypt vagy a BitLocker segítségével. A számítógép “Sleep” módba állítása (a Shutdown vagy a Hibernate helyett) lehetővé teszi a támadónak, hogy áthidalja a védekezésünket. A következőkben, Mika Lee egy teljes útmutatót kínál a laptopunk titkosításához.

- Legyünk tisztában a nagy nevekkel: Tételezzük fel, hogy a nagy cégek titkosítási rendszereinek és valószínűleg a nagynevű operációs rendszereknek (szabadalmaztatott szoftvereknek) vannak hátsó kiskapuik, amelyekhez a származási országuk (legalább az USA és az Egyesült Királyság) hozzáférhet. Bruce Schneier, biztonsági szakértő el is magyarázza ezt, a következőkben.

- Ne telefonáljunk az információforrásainkkal: Minden telefontársaság tárol adatokat a hívó és fogadó felekkel kapcsolatban, valamint a készülékek helyzetével kapcsolatban, a hívások időpontjában. Az USA-ban és számos más országban, a törvény előírja, hogy a társaságok kiadhassák a tulajdonukban lévő hívásokhoz tartozó információkat. Mit tehetünk? Egy biztonságos telefon szolgáltatást kell választanunk, mint például a Signal app – amit ismétlődően teszteltek biztonság szempontjából. Habár ez azt jelentheti, hogy az információforrásnak és a szerkesztőnek is le kell töltenie az alkalmazást, a folyamat csupán néhány percet vesz majd igénybe. Álljon itt egy útmutató arról, hogy miként használjuk. Csupán, hogy valami képet kapjunk róla, ellenőrizzük, hogy vajon hány nem-újságíró ismerősünk használja már. Ha az információforrásainkkal szeretnénk kommunikálni, ne vigyük a mobiltelefonunkat szenzitív meetingekre. Vegyünk egy egyszerhasználatos készüléket és találjuk meg a módját, hogy előre átközvetítsük a számát az információforráshoz. Az információforrásnak is legyen egy eldobható biztonságos készüléke. A hatóságok celluláris hálózati jeleken keresztül követhetik a mozgásainkat és tanácsos megnehezíteni számukra, hogy lokalizáljanak minket visszamenőleg, ugyanabban a kávézóban, ahol az információforrásunkkal érintkeztünk. Ha nem követjük ezt a szabályt, a helyi hatóságoknak csak annyit kell tennie, hogy (udvariasan és legálisan) elkérik a videót, amit a kávézó biztonsági kamerája rögzített a találkozónk idejében.

- Válasszunk biztonságos messengert: a hívásaink (a mobilos és a vezetékes telefonokon bonyolítottak) monitorozhatók jogi ügynökségek által és minden SMS – akár csak egy képeslap – és minden szövegünk teljességgel látható a közbeavatkozni kívánók számára. Tehát használjunk Messengereket, amelyek lehetővé teszik a biztonságos end-to-end hívásokat: a Signal, amit fentebb már említettünk és a Telegram talán a legbiztonságosabb alkalmazások (habár a Telegrammot, csak úgy, mint a WhatsApp webs alkalmazását már feltörték egyszer, de javítva lett). Néhány szakértő szerint, megfontolandó az SMSSecure, a Threema és akár a Whatsapp használata is. A Signal protokollját valójában alkalmazták a WhatsApp, Facebook Messenger és a Google Allo esetében, titkosítandó a beszélgetéseket. Mindazonáltal, a Signal-tól és a WhatsApp-tól eltérően, a Google Allo és a Facebook Messenger alapértelmezetten nincs titkosítva és nem figyelmezteti a felhasználókat, hogy a beszélgetéseik titkosítatlanok – de opcionálisan end-to-end titkosítást kínál. Tartsuk szem előtt, hogy a Facebook messenger és a WhatsApp is a Facebook tulajdonában áll. Az Adium és Pidgin a legnépszerűbb Mac-es és Windows-os instant üzenetküldő kliensek, amelyek támogatják az OTR (Off the Record) titkosítási protokollt és a Tor-t – a web legjobb titkosítású böngészőjét – amire még később visszatérünk majd (Nézzük, miként állíthajuk be a Tor-t az Adiumban, azt itt, a Pidgines verziót pedig itt láthatjuk). Természetesen, magát a Tor Messengert is használhatjuk, ami talán a legbiztonságosabb az összes közül. Két végső megjegyzés a textinggel kapcsolatban: Egy cyber biztonsági szakértő, akivel beszélgettem ezügyben, azt mondja, hogy gondolhatjuk megfelelően titkosítottnak egy adott szöveget, de az igazság az, hogy amit két ember valós időben beszél, nem maradhat észrevétlenül. A második megjegyzés, hogy emlékezzünk rá, hogy törölni kell az üzeneteket a telefonunkból (habár ez talán kevés egy igazságügyi nyomozás megelőzéséhez), hogy arra az esetre, ha rossz kezekbe kerülne a telefonunk, elkerülhessük az adataink közzétételét.

- Ne használjuk szervezetek chatjeit: A Slack, Campfire, Skype és a Google Hangouts alkalmazásokat nem szabadna privát párbeszédek bonyolítására használni. Egyszerű a feltörésük és kiszolgáltathatják az adatainkat igazságszolgáltatási felhasználásra, hogy megoldják a munkahelyen felmerülő jogi problémákat. Ezért a legjobb elkerülni őket, nem csak akkor, ha információforrásokkal kommunikálunk, de a kollégákkal, szerkesztőkkel stb. való társalgáskor is, amikor át kell adnunk a – titokban tartandó identitású - információforrástól kapott információkat másoknak. Számos poluláris VoIP szolgáltatásnak, mint például a Jitsinek van beépített chat funkciója, és ezek közül sokat úgy terveztek, hogy a legtöbb Skype funkciót elérhetővé tegye, ami nagyszerű helyettesítővé teszi őket.

- Extrém esetekben, fontoljuk meg a Blackphone használatát.:Ez a telefon igyekszik megfelelő védelmet nyújtani a webböngészésünkhöz, hívásainkhoz, szöveges üzeneteinkhez és emailjeinkhez, talán a legjobban helyettesítve egy szokványos telefont, ha épp a kormányzatunk megdöntésére vagy titkos katonai fájlok publikálására készülünk. Egy golyóálló mellény is jól jöhet. Másik opció, hogy hanyagoljuk a mobiltelefont vagy próbáljunk ki egy RFID signal-blocking csomaggal rendelkező mobiltelefont. Mindig van egy opció, amivel a Blackphone is követhető, az IMEI száma alapján (a mobiltelefonok azonosítószáma).

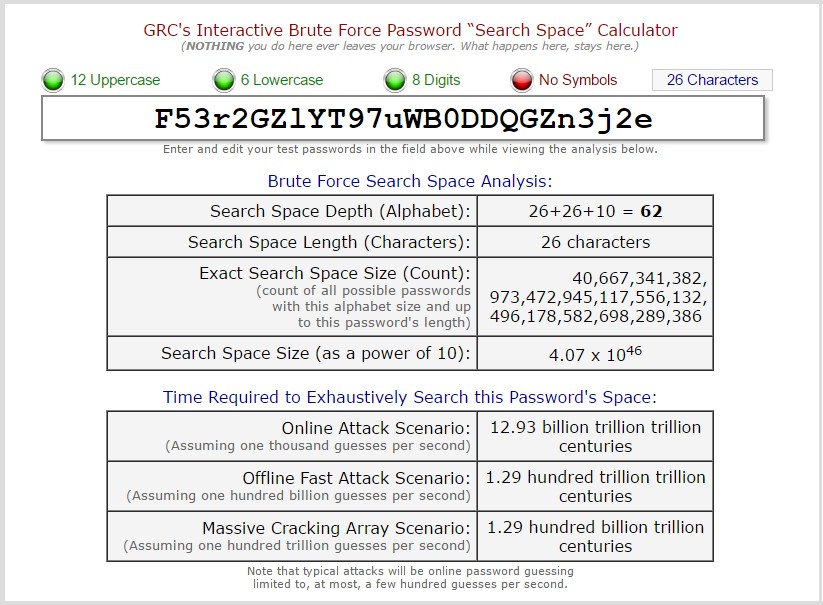

- A számítógépünkön lévő adatok védelme: Igen egyszerű a szokványos jelszavak feltörése, viszont évekbe telhet a jelmondatok megfejtése – pl., random szókombinációké. Ajánljuk a biztonságos jelszó kezelők használatát, mint: a LastPass, az 1Password és a KeePassX. Csupán egy jelszóra kell emlékeznünk, nem pedig több különálló jelszóra. És mindig tartsuk észben: olyan fontos szolgáltatások használatakor, mint például az emailünk, ne hagyatkozzunk a jelszókezelőkre: csupán biztosítsuk be, hogy emlékezni fogunk a jelszavunkra. Egy Alastair Reid-del, a journalism.co.uk-n készült interjú szerint Arjen Kamphuis, információbiztonsági szakértő azt ajánlotta, hogy a titkosított merevlemezek, emailek és laptopok esetében több mint 20 karakteres jelszót használjunk. Természetesen, minél hosszabb a jelszó, annál nehezebb feltörni – de a bonyolultabb jelszóra emlékezni is nehezebb. Ez az oka, amiért a jelmondat használatát ajánlja. "Ez akármi lehet – akár a kedvenc versünk egy sora is” – mondja Kamphuis. "Például egy olyan sor is lehet, amit még kilenc éves korunkban költöttünk – így senki senki sem fog tudni róla”. Reid szerint ez a gondolat számítást igényel, a Gibson Research Corporation's jelszó erősség kalkulátor használatával. Egy olyan jelszó, mint a "F53r2GZlYT97uWB0DDQGZn3j2e", egy random jelszó-generátortól, igen erősnek néz ki, és valóban az is, mivel 1.29 száz billió trillió századig tart az összes kombináció kimerítése, még akkor is, ha a szoftver másodpercenként száz trilliószor próbálkozik.

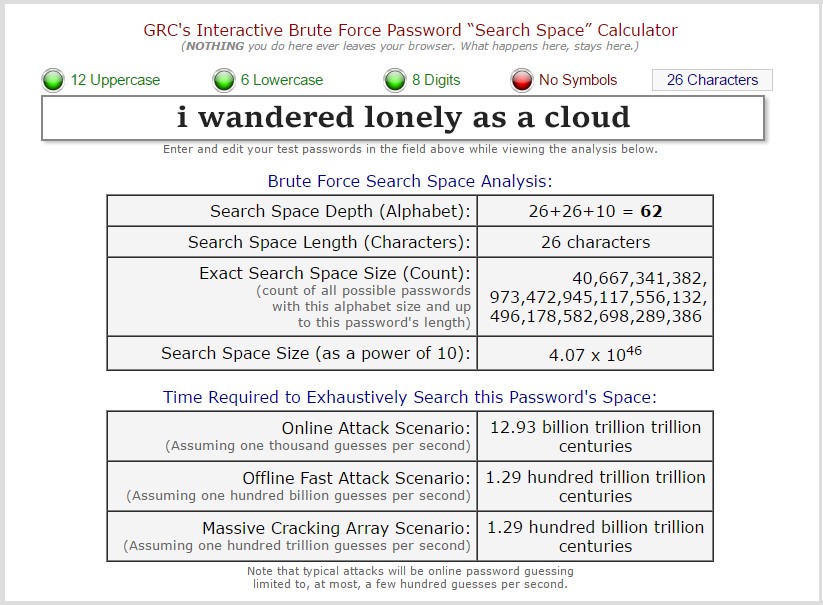

Screenshot-ok a GRC.com-ról, megmutatva a különbséget egy jelszó és egy jelmondat erőssége közöttA jelmondat: "I wandered lonely as a cloud", amivel példálózott, jóval egyszerűbben megjegyezhető és sokkal biztonságosabb, ugyanannak a szoftvernek 1.24 száz trillió századba kerül kimeríteni az összes lehetőséget.

Screenshot-ok a GRC.com-ról, megmutatva a különbséget egy jelszó és egy jelmondat erőssége közöttA jelmondat: "I wandered lonely as a cloud", amivel példálózott, jóval egyszerűbben megjegyezhető és sokkal biztonságosabb, ugyanannak a szoftvernek 1.24 száz trillió századba kerül kimeríteni az összes lehetőséget. - Két faktoros hitelesítés: szintén egy nagyon jó ötlet. Egy szokásos kétlépcsős hitelesítési folyamatban, bejelentkezünk a jelszavunkkal és egy második kódot is kapunk, gyakran egy szöveges üzenet formájában, az okostelefonunkra. Használhatjuk a Yubikey-t, valamint hardver tokeneket is, hogy tovább biztosítsuk a szenzitív fájlokat a számítógépünkön. További információkért olvassuk el a 7 aranyszabály a jelszavaink biztonsága érdekében című cikket.

- Egy számítógép hozzárendelése, a gyanús fájlok/mellékletek megtekintése céljából: A malware-ek és spyware-ek terjesztésének legegyszerűbb útja az USB-n keresztüli installáció vagy a mellékletek és e-mail linkek útján történő terjesztés. Ezért ajánlott egy air-gapped számítógép használata, hogy megvizsgálhassuk a karantén alá került fenyegetéseket. Ezzel a számítógéppel, ingyenesen használhatunk egy USB-t és letölthetünk fájlokat az internetről, de ne tegyük át ezeket a fájlokat a szokványos számítógépünkre és ne használjuk újra az USB-t.

- Hogyan vásároljuk meg a saját biztonságos számítógépünket: A biztonsági szakértő Arjen Kamphuis ajánlata szerint vásároljunk egy 2009 előtti IBM ThinkPad X60-at vagy X61-et. Csupán ezek az eléggé modern laptopok, modern szoftver rendszerekkel, amelyek lehetővé teszik az alacsonyabb szintű szoftverek helyettesítését. Egy másik figyelemre méltó pont, hogy nem szabad online számítógépet vásárolni, mivel szállítás közben befogásra kerülhetnek. Kamphuis azt ajánlja, hogy egy használtáru üzletből szerezzük meg, készpénz ellenében. Azt is kiemeli, hogy meg kell szüntessünk minden kapcsolatot: eltávolítani az összes Ethernet, modem, Wi-Fi vagy Bluetooth lehetőséget. Személy szerint, ismerek olyan biztonsági szakértőket, akik nem bíznának meg egy ilyen számítógépben.

ThinkPad X60. Ne vegyük meg online! - Az információforrásaink kitanítása: Lehetséges, hogy amikor az eredeti és értékes információk ránk találnak, már túl késő lesz. Az információforrásunk talán már minden lehetséges hibát elkövetett, hátrahagyva egy nyomvonalat a bizonyítékokkal. De azon túl, hogy szükség van az információink védelmére, ha a kezünkben vannak, meg kell tanítani a forrásainkat, hogy miként rejtsék el az információkat: a titkos tárolás és a biztonságos készülékeken keresztüli kommunikáció a kulcs. A legtöbb embernek nincs ötlete, hogy miként kezelje a szenzitív információkat és hogy általánosságban mit kell tenniük, ha szeretnének kapcsolatot tartani velünk.

- Használjunk egy kijelölt biztonsági rendszert a dokumentumaink fogadásakor: Váltsuk fel a Dropbox-ot vagy a Google Drive-ot és használjunk valami kevésbé népszerűt, de biztonságosabbat. Például, a SecureDrop egy kijelölt rendszer, ami lehetővé teszi, hogy ismeretlen forrásból származó fájlokat fogadjunk és hogy biztonságosan scanneljük és ellenőrizzük őket. Edward Snowden úgy írta le a Dropbox-ot, mint az “adatvédelem ellensége" és inkább a Spideroak –ot ajánlotta. Az OnionShare egy másik ingyenes szolgáltatás, ami lehetővé teszi a fájlok egyszerű és anonim átvitelét.

- Ne tartsuk meg a feljegyzéseket : akár a laptopon, akár naptárakban, mobilos ismerőslistákon, számítógépen vagy a felhőben – ne tartsunk meg feljegyzéseket az információforrásaink nevével, monogramjával, telefonszámával, emailjével vagy felhasználónevével a messengerekben. Egyszerűen ne.15) Vizuális nyomkövetés: Ha úton vagyunk érzékeny témájú meetingekre, kerüljük a tömegközlekedés használatát és hagyjuk meg az információforrásunknak, hogy ugyanígy cselekedjen. Kerüljük a találkozókat a modern bevásárlóközpontokban is, ahol videokamerák vannak mindenhol.

- Szociális media kijátszása: Néhány ember a szélsőséges anonimitást választja. Ha valamilyen okból el kell tűnnünk a föld színéről – anélkül, hogy egy teljesen kiürült profilt hagynánk hátra minden szociálismédia oldalon – töröljük teljesen a fiókjainkat. Ez különböző attól, mintha deaktiválnánk őket – ezutóbbi egy olyan álapot, amelyben minden adatunk tárolásra kerül és később re-aktiválható.

- Szerezzünk hekker barátokat: Ez segít majd elkerülni a nagyobb hibákat, időt és főfájást spórol, valamint naprakészen tart a technológiai fegyverkezési versenyben.

- Fizetési mód: Fizessünk mindenért készpénzben, illetve fontoljuk meg a Bitcoins használatát – vásároljuk meg őket anoniman (használjuk ezt a Business Insider útmutatót ebből a célból) – ha ez nem jönne be, használjunk Darkcoin-t. Egy előre kifizetett hitelkártya egy online boltban szintén opció lehet.

- Írkáljunk bölcs módon: Ha az információkat egy darab papírra firkantottuk le, amit a prekambriumban még jegyzetnek neveztek, semmisítsük meg. És ne feledkezzünk meg arról a gyűrött papírról se a táskánk alján. Igen, pont a rágógumi mellett.

3. Hogyan érjük el az online anonimitást?

Azon túl, hogy titkosítjuk az információforrásainkkal történő kommunikációt, és megvédjük az érzékeny információinkat az esetleges megszerzésüktől, annak is elejét vehetjük, hogy kövessék a böngészésünket. Az online rutinjainkkal tippeket adhatunk arról, hogy min dolgozunk éppen, vagy ami még rosszabb, tippeket adhatnak vagy elárulhatják az információforrásaink identitását. Álljanak itt a biztonságos szörfölés aranyszabályai és aztán, a következő fejezetben az email fiókunk biztonságossá tétele:

- Privát böngészési mód: Két egyszerű módja van, hogy fenntartsuk az anonimitást a webböngészés közben. Az első, legalapvetőbb és legnépszerűbb, mégis elégtelen mód a privát böngészés, egy olyan opció, amit a legtöbb böngésző lehetővé tesz. A böngészési előzményeink így nem kerülnek mentésre és az egyszerű nyomkövető technológiák – amelyeket a hirdetők is használnak – mint a HTTP cookie-k - sem juthatnak hozzá a részletes profilunkhoz. De sokkal inkább csak egy szép próbálkozás az adataink védelmére: egyszerűen elrejti a böngészési előzményeinket a családtagok elől, akik hozzáférnek a számítógépünkhöz. Az IP címünk viszont még mindig monitorozható és minden általunk látogatott oldalhoz tartozó IP-cím kiadásra kerülhet az internetszolgáltatónknak.

- Használjunk alternatív böngészőket: az olyan böngészők, mint a Dooble, Comodo Dragon vagy az SRWare Iron, amelyek az adatvédelemre összpontosítanak, limitált kapacitásúak. Könnyen elérhetünk egy, az előbbi böngészők által kínált adatvédelemhez hasonló fokú biztonságot, egyszerűen azáltal, hogy töröljük a cookie-kat/kódokat, amiket az általunk látogatott weboldalak töltöttek le a gépünkre és monitorozzák az aktivitásunkat, valamint követik az általunk fogyasztott tartalmakat. Egy másik módja, hogy anonimek maradjunk, hogy neutralizáljuk a böngészőnk helyi beállításait és számos, anonimitást célzó funkciót installálunk. Ellenőrizendő, hogy minden cookie-t effektíven hatástalanítottunk-e, használhatjuk a CCleaner alkalmazást, ami Flash cookie-kat is kezel, de ezen böngészők egyike sem titkosított. Az egyetlen standard böngésző, ami garantálja a teljes adatvédelmet, a Tor browser. A Tor csúnya és lassú, de megvéd minket és az adatforrásainkat. A következő részben részletesebben bemutatjuk.

- TOR: Ez a “hírhedt” böngésző, amit az Egyesült Államokbeli Haditengerészet fejlesztett ki, lehetővé teszi, hogy egy rejtett hálózatban operáljunk, privát módon kommunikáljunk és anoniman használjunk weboldalakat. A Tor böngészője, ami letölthető a Torproject.org oldalon, igen bonyolulttá teszi a tevékenységeink monitorozását az interneten vagy hogy a kormányzat vagy az ISP-nk tudomást szerezzen a tartózkodási helyünkről. Az egyetlen hátránya, hogy néha lassú, egy kissé körülményes – de ez csak azért van, mert a Tor három titkosított random relén keresztül navigálja az utunkat, mielőtt a céloldalra érnénk. Azt sem árt szem előtt tartanunk, hogy a szomszédaink gyanús alakok is lehetnek.

Egy másik Tor-hoz kapcsolódó opció a Whonix letöltése, ami egy olyan biztonságos operációs rendszer, ami az adatvédelemre fókuszál. Egy hozzáférési kapuként működik a Tor-hoz és csak a Tor oldalakkal és felhasználókkal engedélyez kapcsolatot. De a legnépszerűbb Tor OS a Tails (The Amnesiac Incognito Live System). A Tails bebootolható egy USB stickről vagy DVD-ről és képes anonimizálni az összes információnkat. Edward Snowden nagy kedvence ez a szoftver. A Qubes egy másik OS, ami támogatja a Whonix-et és Snowden is ajánlja. - Alternatív keresőmotorok: A Google, a legnépszerűbb keresőmotor, megőrzi a böngészési előzményeinket, optimalizálandó az eredményeket. Hogy kiküszöböljük ezt a testreszabást, a következő útvonalat kövessük: Search Tools > All Results > Verbatim. Vagy jelentkezzünk be a Google fiókunkba, a www.google.com/history címen, nézzük meg az előző kereséseinket tartalmazó listát és válasszuk ki azokat az elemeket, amelyeket el szeretnénk távolítani, majd távolítsuk el a ‘Remove Items’ gomb segítségével.

DuckDuckGo. Egy keresőmotor, ami nem tárolja az információinkatDe hogy elkerüljük a teljeskörű monitorozottságot, ajánlott egy olyan keresőmotor használata, mint a DuckDuckGo. Ha nehéznek találjuk a Google feladását, töltsük le a Searchlinkfix-et, hogy legalább az URL Tracker-eket távoltarthassuk.

- A"short-term" számítógépmemória direkt kezelésbe vétele: Egy másik útja, hogy neutralizáljuk a böngészésünk monitorozását, hogy töröljük a DNS cache-t. A Törlés kivitelezhető egyszerű parancsokkal az operációs rendszerben. Rebootoljuk a routert – amelynek néha van egy DNS cache-e – vagy rebootoljuk a számítógépet – így az illető DNS cache-ét is rebootolhatjuk, ha van a routernek.

- Próbáljuk elkerülni a HTML Web Storage használatát : A Web Storage be van építve a HTML5-be, és eltérően a cookie-któl, a tárolt információkat lehetetlen monitorozni vagy szelektíven eltávolítani. A Web storage alapértelmezetten engedélyezve van, így ha Internet Explorert vagy Firefox-ot használunk, egyszerűen kapcsoljuk ki. Használhatjuk a bővítmény for Chrome-ot is, hogy automatikusan eltávolítsuk a tárolt információkat.

- Használjunk VPN-t: Ahogy már korábban is említettük, az ISP-nk képes monitorozni az oldalakat, ahol szörfölünk és bárki, aki le akar hallgatni minket, szintén figyelheti a kommunikációnkat. Hogy védelem alá vonjuk minden bejövő és kimenő kommunikációnkat, fontos, hogy használjunk egy VPN-t (teljes magyarázatért katt ide). A VPN titkosítja az összes kommunikációnkat, így akár az ISP-nk, akár a titkosszolgálat, akár hekkerek keringenek a kedvenc kávézónk Wi-Fi-je környékén, nem lesznek képesek megtudni, kinek küldtünk e-mailt, milyen szolgáltatást használtunk stb. A VPN használata igen gyakori például a teljes Netflix filmkatalógust látni akaró, USA-n kívül tartózkodó személyek körében, de például nem minden VPN alkalmas az újságírók számára. Egy VPN az újságírók számára nem szükségszerűen a leggyorsabb vagy a leginkább támogatott megoldás, viszont megbízhatunk benne, hogy nem őriz naplófájlokat – így nem lehet meghatározni, hogy kik vagyunk, milyen oldalakat látogatunk stb. Egy biztonságos VPN olyan céghez kötődik, ami nem tartozik a "14 Eyes" countries közé, ahol a hírszerző hálózatoknak megengedett az információk gyűjtése és megosztása egymással; elsősorban az USA-ban. Így a volt Szovjetunió területén található országok előnnyel indulnak. Ezeknek a bíróságai nem egyszerűen adnak ki utasításokat a lokális vállatok által gyűjtött információk kiszolgáltatására - akár a helyi polgárokról, akár külföldiekről van szó. Itt találunk egy listát 5 VPN szolgáltatóról, amelyek kiállnak az adatvédelem mellett, és mindegyik kívül esik a "14 Eyes" országokon. Apropó, ha a kormányzatok üldözik is a VPN-ek által védett forgalmat, még mindig használhatunk lopakodó módú VPN-eket, mint például a TorGuard, hogy konfrontálódjunk a ténnyel, miszerint egy aktív kormányzati cenzúrával vagy pedig kémkedéssel van dolgunk. A Tor és a VPN-ek tökéletes védelmet nyújtanak, ha valaki megpróbálná követni a böngészési előzményeinket, hogy lekövessen minket.

- Javítsuk meg a DNS leak-eket: Egy VPN használata nem nyújt teljes védelmet, mivel a DNS Forgalom árulkodhat az identitásunkról. Using a A DNSLeakTest.com lehetővé teszi, hogy detektáljuk ezeket a lyukakat, Ha a teszt azt mutatja, hogy a DNS a mi VPN-ünkhöz tartozik, rendben van, de ha azt mutatja, hogy az internetszolgáltatónké a DNS, akkor nem vagyunk anonimizálva. Ebben az esetben, nézzük meg, mit tehetünk, ezen az oldalon.

- Virtuális gépek: Ez az ügyes kis trükk valójában egy második (virtuális) számítógép, ami alkalmazásként működik az operációs rendszerünkben. Letölthetünk fájlokat vagy megnyithatunk linkeket, hasonló módon az izolált számítógéphez, amit korábban ajánlottam, így a számítógépünk kevésbé van kitéve bármilyen malware-nek vagy spyware-nek. A Virtualizációs szoftvereket, mint a VirtualBox-ot, egy biztonságos operációs rendszer segítségével kell megnyitni. A fájl letöltés a virtuális gép Internet kapcsolatának lezárásával történik; miután használjuk a fájlt, ki kell törölnünk és az ellenségeink viselkedésétől függően – talán az egész gépet is ki kell törölni.

HMA proxy szerver. Elrejtem a tiédet, ha te elrejted az enyémet… - Proxy szerver: Akárcsak a virtuális gépek esetében, itt is a tevékenységünk egy másik területre tevődik át, és lehetővé teszi, hogy biztonságban legyünk a kémkedéstől és más támadásoktól. Valójában, a proxy szerverek helyettesítik az IP címünket a sajátjukkal, ami felrevezetheti az embereket, mert azt gondolhatják, hogy egy másik országban vagyunk, például. A HideMyAss.com/proxy, a Psiphon (nyílt forráskódú) és a JonDonym mind hasonló szolgáltatást biztosítanak. Néhány szakértő azt mondja, hogy ezeket egy VPN-nel és/vagy Tor-ral együtt kéne használni, a magasabb biztonsági szint elérése érdekében. Viszont néhány szakértő, akivel még beszéltem, azt mondja, hogy ha zavar a Tor használata, anélkül is biztonságban lehetünk így.

- Még háromféle típusú kiterjesztés, amelyek növelhetik a biztonsági szintünket: Verifikálandó, hogy az Internet protokoll, amit használunk, https-biztos-e, installálhatunk egy kiterjesztést, amit HTTPS Everywhere-nek hívnak, és az Electronic Frontier Foundation's (EFF)-től származik, ami az egyik Tor Project-et alapító szervezet neve. Ez a kiterjesztés számos cyber szakértő által ajánlott; garantálja, hogy az általunk használt weboldalak biztonságos protokollt használnak, ami határozottan nem egy biztonsági irányelv bármi ellen, de jobb, mint egy titkosítatlan protokoll. A kiterjesztések második típusa kontrollálja az adatokat, amiket a javaScript megmutat a weboldalaknak (javítandó a böngészési élményünket). Két népszerű opció itt a ScriptSafe és a NoScript. Egy másik kiterjesztés a Ghostery böngésző. Ez a kiterjesztés feltárja, hogy ki követ minket 2,000 féle cég közül, és lehetővé teszi számunkra, hogy blokkoljuk a kéretlen követőket. Ez jópofa, de valószínűleg nem tudjuk majd blokkolni az NSA-t is, ezzel a módszerrel. A Privacy badger, az EFF projektje, szintén hasonlóan működik.

4. E-mail fiókunk biztonságossá tétele

Hogyan védelmezhetjük meg az e-mailünket? A probléma a titoktartás fenntartásával igen komoly: A Google és a Microsoft a legtöbb esetben simán kiadja az e-mailjeinket a kormányzati szerveknek, ha erre van szükség. Mit lehet ilyenkor tenni?

- Biztonsági kiterjesztések: A legegyszerűbb opció, feltételezve, hogy a gyakoribb Webes levelező szolgáltatásokat használjuk, mint a Yahoo vagy a Google, hogy installáljuk a böngésző plugin is Mailvelope-ot, és megbizonyosodunk róla, hogy a leveleket fogadó felek is ezt teszik. Ez a kiterjesztés egyszerűen titkosítja (és rejtjelezi) az e-maileket. Egy hasonló, de limitált kiterjesztése a Gmail-nek a SecureGmail, ami hasonló munkát végez. Ezen a kiterjesztésen átmenő emailek titkosítva vannak, és nem vehető le a titkosítás a Google által. Egy másik lehetőség az “Encrypted Communication”, ami egy könnyen használható Firefox kiterjesztés. Ehhez szükségünk lesz egy jelszóra, amihez a recipiensnek is hozzáférése van – de emlékezzünk rá, hogy soha nem szabad e-mailben leírni a jelszót.

- Biztonságos e-mail szolgáltatók: A Hushmail egy jó példa azon email szolgáltatókra, akik nagyobb biztonságot nyújtanak, mint a gyakran használt hálózatok, de kényszeríthetik rá, hogy kiadja az e-mailjeinket az USA kormányzatának, bírósági nyomásra és naplózza az IP címeket. Egy másik e-mail szolgáltatás, hasonló funkciókkal és biztonsági szintekkel, a Kolab Now, ami azzal tűnik ki társai közül, hogy exkluzívan Svájcban tárolja az adatokat.

- Egyszer használatos e-mail címek (DEA-k): Ez egy ad hoc e-mail, amit specifikus céllal fejlesztettek ki, teljesen anonim és használat után azonnal törölhető. Ezt a megoldást gyakran használják, ha pl. változatos szolgáltatásokra iratkoznak fel, hogy elkerüljék a spam áradatot, és az anonimitás fenntartására is nagyszerű megoldás. Mindazonáltal, nem ajánlanám az újságíróknak, hogy ezeken keresztül kommunikáljanak az információforrásaikkal, mivel a biztonság nem a legfőbb erénye. Tucatnyi ilyen átmeneti email van, de a British Guardian például a Guerrilla Mail-t és a Mailinator-t ajánlotta. A Guerrilla Mail használata a Tor böngészben garantálja, hogy még ők se kapcsolódhassanak az IP címünkhöz, az e-mail címünkkel. Hasonlóképpen, ha email titkosítási szoftvert használunk, mint például a GnuPG, a Tor-on, mindenre készen és biztonságban vagyunk. Tehát beszéljünk egy kicsit az e-mailek titkosításáról.

- Az e-mail-ünk titkosítása: A Wired –ről szereztük ezt az ajánlást, Micah Lee-től, aki egy adatvédelemmel foglalkozó technológus, aki dolgozott már az EFF-nél és a First Look Medianál is (itt egy interjú, amit Lee készített Edward Snowden-nel): Az üzenetek webmail-lel való titkosítása kemény feladat lehet. Gyakran az az elvárás a felhasználókkal szemben, hogy kimásolják és beillesszék az üzeneteiket szöveges ablakokba, majd PGP használatával keverjék össze és fejtsék meg őket (PGP - Pretty Good Privacy – egy titkosító program, ami rejtjeles adatvédelmetés hitelesítést kínál az adatokkal való kommunikáláshoz). Ez az, amiért Lee egy különböző email setup-ot kínál, adatvédelem központú email host-okat használva, mint a Riseup.net, a Mozilla email app Thunderbird, a titkosítási plugin Enigmail, és egy másik plugin, amit TorBirdy –nek hívnak és a Tor-on kresztül vezeti az üzeneteket. Ahogy azt Reid is kimutatta a Kamphuis-val készült interjújában, a journalism.co.uk-n, Greenwald majdnem elvesztette az NSA sztorit, mivel kezdetben ignorálta Snowden e-mail titkosítással kapcsolatos instrukcióit. Más szavakkal, ha szeretnénk egy sztorit, ami bevonul majd a történelembe, érdemes biztonságosan kezelni. Kamphuis egyetért azzal, hogy a PGP-ben megbízhatunk. Ahogy ő és Reid magyarázza, a PGP titkosítással, kapunk egy nyilvános kulcsot, mint a nyilvános telefonszámunk és egy privát kulcsot. A nyilvános kulcs mehet a Twitter biográfiákba, névjegykártyákra, weboldalakra és bármilyen helyre, ahol a munkánk publikussá válik, de a privát kulcsot muszáj biztonságosan tárolni, más szenzitív információkkal együtt. Ezután, amikor egy információforrás információkat akar küldeni nekünk, publikus kulcsot fognak használni az e-mailjük titkosításához, amit csak a privát kulccsal oldozhatunk fel. Kamphuis a GNU Privacy Guard-ot ajánlotta, ami egy nyílt forráskódú PGP verzió, amit egyszerű installálni és aktív felhasználói közössége van. A fájlok, adatok és merevlemezek titkosítására az ingyenes eBook-ját ajánlotta, “Információ biztonság az újságíróknak” címmel, amit Silkie Carlo publikált és a CJ adott ki, és teljesen elmagyarázza a folyamatot. Ha az üzeneteink titkosítását választjuk, független a levelezési szolgáltatónk identitásától, a jelszavas zip fájlok használata jó ötlet és ajánlott a 7ZIP program, ennek véghezviteléhez.

- Vissza az alapokhoz: Igen, tudom, ez a visszaugrás az email security 101 – hoz, de a fő, hogy próbáljuk elkerülni az adathalászatot. Mindig nézzük meg a “from” mezőt az e-mail-jeinkben, a kisebb elírások kiszűrése érdekében – valaki akár általunk ismert személynek is álcázhatja magát. És az utolsó szavak az emailek titkosításáról: Egy valós probléma, amit észben kell tartanunk, hogy még a titkosítás után sem titkos minden. A küldő és fogadó fél e-mail címe, a tárgy mező, valamint az e-mail küldésének ideje és dátuma mind nyílt információk. Csupán a csatolmányok és maga az üzenet a valóban titkosított információk.

5.Utószó

Talán épp a legszélsőségesebb tanácsokon szaladtam végig ezen eBook összeállításakor.

Ahogy Micah Lee fogalmazott az adatvédelemről szóló WIRED interjúban: “Ha a számítógépünket meghackelik, vége a játéknak. Egy virtuális homokozó létrehozása az online kommunikációnk körül, egy igen jó megoldás, hogy a rendszerünk a maradék rendszerünket biztonságban tudjuk. A Tor egy lenyűgöző program, aminek segítségével anonimmá válhatunk. De ha a végpontunk felderítésre kerül, az anonimitásunknak is lőttek. Ha valóban anonimnek kell lennünk, akkor igen nagymérvű biztonság is szükséges”.

A Tony Loci még keményebb szavakkal fogalmazza meg véleményét, egy, az eBook–ban is publikált cikkben, a Harvard egyetem Nieman alapítványának, a bizonyos határokat átlépő tényfeltáró újságírással kapcsolatban: “Néhány újságíró, számítógépes szakember és adatvédelmi tanácsadó annyira riasztónak találja a helyzetet, hogy azt ajánlják a riportereknek, hogy old school módszerekkel végezzék a munkájukat – hagyományos postai levelezésre és személyes interjúkra hagyatkozva”.

Remélem, segítettem az iparágban dolgozóknak és másoknak, hogy információkat gyűjtsenek annak tisztázása érdekében, hogy mit szükséges tenni és mit lehet tenni, hogy garantáljuk a saját és információforrásaink biztonságát ezekben a hektikus időkben.

6. Forráslista az eBook-hoz

- Biztonság az újságírók számára: Hogyan tartsuk biztonságban magunkat és információforrásainkat

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Adatok, infromációforrások és önmagunk védelme h

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Surveillance és biztonság: Eleget tesznek a riporterek és az újabb szervezetek az információforrások védelme érdekében?

http://niemanreports.org/articles/surveillance-and-security/ - A “trágyagereblyézés” globális mértéket ölt: A határokat feszegető tényfeltáró újságírás jövője

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Az online adatvédelem irányadó útmutatója

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Mi a DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Hogyan anonimizáljuk minden online tevékenységünket?

https://www.wired.com/2014/06/be-anonymous-online/ - 19 út, hogy anonimak maradhassunk és hogy megőrizzük az online adatink védelmét

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden elmagyarázza, hogyan szerezzük vissza az adataink védelmét

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Az Információ biztonsága újságírók számára: biztonságosnak maradni az online térben

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - Az NSA célkeresztjében az adatvédelem-tudatos felhasználók

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ-je hivatalosan gyanúsítja az újságírókat a kiszivárogtatási ügyben vállalt bűnrészességükért

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - WhatsApp-os titkaink most biztonságban vannak. De a Nagytestvér még mindig figyel…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama üldözi azon információ-kiszivárogtatókat, akik híreket küldenek az ezeket közzétevőknek

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 titkosítási hiba, ami adatfeltöréshez vezetett

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Segíthet másoknak! Kattintson, hogy megossza a Facebookon vagy a Tweeten!

Arra kérünk, hogy írd meg nekünk, hogyan javítsunk ezen a cikken. Számít a véleményed!