IP Leak-ek - Hogyan ellenőrizzük, hogy a VPN-ünk működik-e?

Talán a legjobb VPN-t használjuk a piacon, és azt gondoljuk, hogy valódi IP-címünk és online tevékenységeink rejtve maradnak, de egy VPN használata nem garantálja az anonimitást. Mivel a rendszerek és szerverek szüntelen ugrálva kommunikálnak egymással, számos eset van, amikor az IP-címünk vagy DNS-ünk láthatóvá válhat. Garantálandó, hogy az információink és identitásunk biztonságban rejtve marad, ellenőriznünk szükséges, hogy a rendszerünk nem sebezhető-e az IP vagy a DNS kiszivárogtatást illetően.

Megértendő a DNS és IP leakeket, először azt kell megértenünk, hogy az internet hogyan működik.

Minden weboldalnak van egy azonosító kódja, amit IP-címnek hívnak. De mivel sokkal egyszerűbb beírni egy domain nevet, mint egy hosszú számsort, a DNS (Domain Név Szolgáltatás) szerverek lefordítják ezeket a felhasználóbarát domain neveket egy IP címmé. Amikor a webböngészőnk egy weboldal kérést fogad, ez egy DNS szerverhez megy, ami lefordítja a domain nevet a megfelelő IP-címmé. Ezt DNS név feloldásnak nevezik.

Van egy prioritási sorrend, ami alapján az operációs rendszer eldönti, hová menjen a feloldásért, pl. a DNS-szerverhez, HOST fájlhoz, Netbios-hoz stb. Ez a téma igen szerteágazó és a kifejtése máshová tartozik. Mindazonáltal, amit tudnunk kell, hogy jelentős kérdés, hogy az operációs rendszerünk hová fordul a domain név feloldásért. Amikor egy VPN-t használunk, a DNS feloldásnak a VPN szolgáltatónk által konfigurált szervereken keresztül kell történnie. Sajnos, nem mindig ez a helyzet. Ha valaki képes megállapítani az IP-címet abból, hogy a DNS feloldás hogyan volt csinálva, a VPN használat egész lényege jelentéktelenné válik. Hasonlóan, ha egy harmadik fél képes lefigyelni a DNS kéréseinket (gondoljunk egy közbeékelődéses támadásra) leleplezhetik az információinkat, még ha a szokásos DNS szervert használjuk is. Mindez ellen DNSCrypt-et kell használnunk, ami titkosítja a rendszerünkről a DNS szerver felé irányuló forgalmat. Itt van a többi módja is a különböző típusú DNS és IP leakek megelőzésének:

1. IP-cím kiszivárgása a böngészőnkből

Ez az egyik leggyakoribb eset, ahol a WebRTC a felelős az IP címünk kiszivárogtatásáért. Tehát pontosan mi a WebRTC? Ez egy API ami lehetővé teszi az olyan webes alkalmazások működését, mint a chat vagy a P2P file megosztás, mindenféle kiterjesztés vagy plugin használata nélkül. De ez egy ugratóval jár. A WebRTC-t támogató böngészők – mint a Chrome és Firefox – a STUN szervert használják (Session Traversal Utilities for NAT) a külső hálózati címek beszerzéséhez. Egy weboldal, ami tudni akarja a valódi IP címünket, igen könnyen beállíthat egy rejtett kódot, hogy UDP kéréseket indítson a STUN szerverhez, ami azután minden elérhető hálózati interfészhez odairányítja ezeket a kéréseket.

Ebben a helyzetben, a valódi IP-címünk és a VPN-IP-címünk is felfedésre kerül, és ez csupán pár sor javascript kódot igényel. Hogy még rosszabbá tegye a szituációt, mivel ezek a kérések nem tipikus HTTP kérések, a fejlesztői konzol nem képes detektálni őket és a böngésző pluginjai nem képesek megbízhatóan blokkolni az ilyesfajta leaket (még ha így is hirdetik). A helyes útja ezen sérülékenység megjavításának:

- Állítsunk be megfelelő tűzfal szabályokat, így nem érkezhet be a VPN-ünkön kívüli kérés.

- Tiltsuk le a WebRTC-t a támogatott böngészőkben. A Firefox és a Chrome különböző módokat kínál a letiltásra. Számos online elérhető útmutatóra hagyatkozhatunk.

2. IP-cím kiszivárgása a VPN-ből

A legjobb VPN szolgáltatóknak megvannak a saját dedikált DNS szervereik. Soha ne hagyatkozzunk az ISP-nk által biztosított DNS szerverre, mivel így veszélybe kerülnek az információink. Lehetséges nyilvános DNS szervereket használni, például a Google által biztosítottat, de ha fizetünk egy VPN-ért, annak dedikált DNS szerverrel kell járnia.

Egy másik eset, amikor a VPN-ünk lehet az oka a leak-nek, amikor nem támogatja az IPv6-ot. Azok számára, akik nem tudnák, az IPv4 egy olyan protokoll, amely 32 bites címzést használ, így csupán 2^32 egyedi nyilvános IP-jű készülék lehet a világon. Az internet precedens nélküli növekedésével, lassan kifogyunk ezekből a címekből, így bemutatkozott az IPv6. Ez 128 bites címzést használ, így az elérhető IP-címek száma mostanra 2^128 ami jóval nagyobb szám.

Sajnos, a világ igen lassan alkalmazkodik ehhez az új protokollhoz. Néhány nagyobb weboldal támogatja mindkét protokollt és kiszolgálja a megfelelő csatornát kliens rendszerként. A probléma akkor jön, amikor egy VPN nem támogatja az IPv6-ot és a címzési probléma megoldása helyett vakon elutasítja azt. Ami ebben az esetben történik, hogy a csupán IPv4-et támogató weboldalakkal a VPN jól működik és minden rendben van. Viszont az IPv6-ot támogató weboldalak esetében, a VPN-ünk nem tudja alagúton át küldeni a kérést, így a böngésző egy csupasz kérést küld, a VPN-ünkön kívül, sebezhetően hagyva a valódi IP címünket. Ezen sebezhetőségi problémák megoldásának lépései:

- Használjunk egy olyan VPN-t, ami dedikált DNS szervert biztosít, valamint beépített DNS leak védelmet.

- Használjunk egy olyan VPN-t ami támogatja az IPv6 -ot vagy legalább olyant, ami némely kerülőmegoldásokat csinál ennek érdekében (mint például letiltja az operációs rendszerünkben).

- Tiltsuk le az IPv6-ot manuálisan az operációs rendszerünkben.

3. DNS kiszivárgása az operációs rendszerből

Az operációs rendszerünk is bűnös lehet az IP- vagy a DNS-címünk kiszivárogtatásában. Most a leggyakrabban használt operációs rendszer, a Windows példájáról lesz szó. Amellett, hogy igen sok ember imádja és utálja a Microsoft produkciókat, az az igazság, hogy az emberek többsége Windows operációs rendszert használ. Mindenesetre, van néhány nüansz, amivel nem árt tisztában lennünk, miközben egy VPN-t használunk a Windows alatt.

A DNS feloldás tipikusan egy meghatározott rendben történik, bármilyen operációs rendszerben. Például van egy HOST fájl, ahol meghatározhatjuk a DNS mapping-eket. Az operációs rendszerünk először megpróbálja feloldani a kérést ezzel a helyi leképezéssel. Ha ez nem elérhető, akkor konfigurált DNS szerverekhez irányítódik és ha ezek se tudják feloldani, akkor a kérés ezután a Netbios-hoz megy. A DNS szerverek esetében is van egy lista a preferált szerverekről, amelyeket konfigurálhatunk. Tehát, ha a legnagyobb prioritású DNS-szerver képes feloldani a kérést, a Windows nem konzultál más szerverekkel. Mindazonáltal, a Windows 10 esetében, kéréseket küld minden hálózati adapternek és amelyik DNS szerver először válaszol, azt elfogadja. Ez azt jelenti, hogy még ha kapcsolódunk is egy VPN-hez, a DNS feloldási kérés akkor is befuthat az internetszolgáltatónk szerveréhez, teljesen sebezhetően hagyva bennünket.

Egy másik megfontolandó dolog a Windows használata közben az IPv6 címek használata, amit fentebb tárgyaltunk. A Windows Teredo tunneling-et használ, hogy támogassa az IPv6 címeket az olyan hostok esetében, amelyek még mindig IPv4 hálózaton vannak és nincs natív IPv6 támogatásuk. Amit ez jelent, hogy kiszivároghat a DNS-ünk a VPN hálózatunkon kívülre. A következő lépéseket kell megtenni, hogy megelőzhessük az ilyen típusú leakeket:

- Tiltsuk le a Teredo tunnelinget

- Kapcsoljuk ki a Windows 10 optimalizációt, letiltva az intelligens-multi homed név feloldást a csoport irányelv szerkesztőben. Tartsuk szem előtt, hogy a Windows 10 home basic-nek nincs olyan opciója, amivel szerkeszthetnénk a csoport irányelveket.

Hogyan azonosítsuk a leak-et

Most, hogy beszéltünk már a DNS és az IP sokféle szivárgási módjáról, beszéljünk az eszközökről, amelyek képesek azonosítani, hogy sebezhetőek vagyunk-e bármelyik ilyen esetben. Számos online elérhető weboldal van, amely képes gyorsan ellenőrizni, hogy szivárog-e a DNS vagy az IP-címünk. A legtöbb esetben a következő lépéseket kell követni:

- Bontsuk a VPN kapcsolatunkat és menjünk a tesztelő weboldalra. Írjuk le a nyilvános IP-nket és a DNS szerver címünket.

- Kapcsolódjunk a VPN-ünkhöz és menjünk újra a weboldalra. Ennek nem szabad felfedni az előzőleg jegyzett IP vagy DNS szerverünket. Ha mégis így lenne, meg kell javítanunk, egy vagy több leírt módszer segítségével.

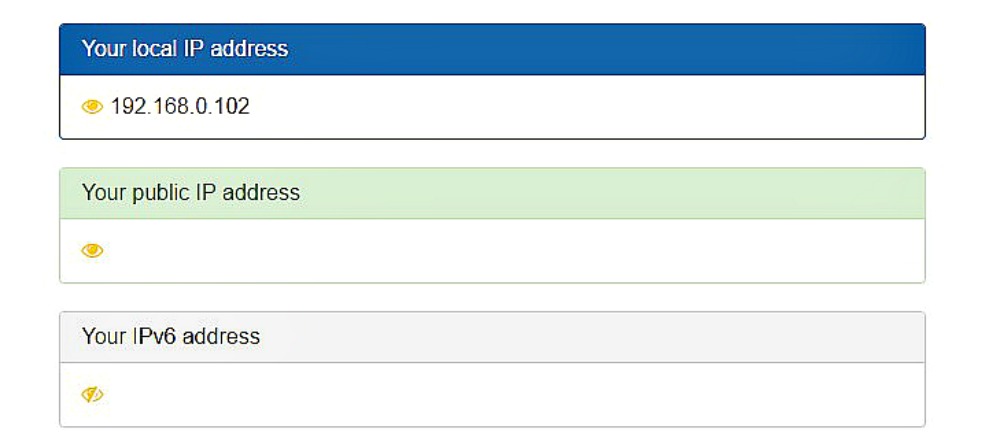

Az IP-címünk kiszivárgását az oldalon lévő IP Leak Test-tel ellenőrizhetjük.

Alább látható egy pillanatkép arról, hogy a vpnmentor.com miként teszteli a WebRTC leak-et. Mivel semmi nincs a nyilvános IP-cím szekcióban, az én böngészőm nem vulnerábilis a WebRTC leak viszonylatában.

Most már tudja, miként védheti meg magát az IP és DNS leak-ektől, így anoniman és biztonságosan böngészhet a weben.

A VPN-ek adatszivárgása ellen – Használjunk ellenőrzött VPN-t

A VPN-ek százait teszteltük már – a biztonság, a sebesség és természetesen – a szivárgásvédelem szempontjából. Garantáljuk, hogy az itt felsorolt VPN-ekkel nem szivárognak ki az olvasó adatai és biztonságban érezheti magát velük (de ha az olvasó szeretné látni a teljes listát – kattintson ide).

Arra kérünk, hogy írd meg nekünk, hogyan javítsunk ezen a cikken. Számít a véleményed!