A 10 legjobb magyar VPN 2024-ben - 300+ VPN-t teszteltünk

- Hogyan válaszd ki a számodra legjobb VPN-t

- A legjobb VPN szolgáltatások — Teljes körű elemzés (Frissítve: 2024)

- ExpressVPN — Összességében a legjobb VPN, a sebesség, a védelem és a megbízhatóság tekintetében

- CyberGhost — Dedikált szerverek a megbízható játékélmény, streamelés és torrentletöltések számára

- Private Internet Access — Igen jól testre szabható beállítások a sebesség & biztonság kifinomult egyensúlyáért

- NordVPN —Fenyegetések elleni védelem funkció a jobb biztonság érdekében a reklámok, nyomkövetők és malware ellen

- Surfshark — Nagyon egyedi biztonsági funkcionalitás az adatok többrétegű védelméhez

- A legjobb VPN szolgáltatások: Gyors összehasonlító táblázat

- Gyors útmutató: A VPN konfigurálása 3 egyszerű lépésben

- Kutatásmódszertanunkról: Hogyan rangsoroljuk és hasonlítjuk össze a VPN-eket

- Miért van szükség VPN-re

- GYIK a legjobb VPN szolgáltatásokról

- Szerezd be a legjobb VPN szolgáltatást most

ExpressVPN — A leggyorsabb VPN a piacon. Szuper biztonságos, egyszerűen használható, remek a tartalmak streamelésére és megfizethető az ára. Most 49% kedvezményt kaphatsz ezzel a speciális ajánlattal.

Talán lehetetlennek tűnhet a feladat, hogy találj egy remek és sokoldalú VPN szolgáltatást. Vannak VPN szolgáltatók, amelyek megbízható szervereket kínálnak a streameléshez, de hiányoznak belőlük a komoly védelmi funkciók. Más VPN-ek szuper biztonságosak, de annyira lelassítják az internetkapcsolatodat, hogy még a böngészés is idegesítően nehézzé válik. És akkor még nem említettem a megbízhatatlan VPN-ek tucatjait, amelyek nyomon követik, mit csinálsz online, netán nem képesek megfelelően titkosítani az adatforgalmadat.

Azért, hogy segítsünk megspórolni neked az idődet és az energiádat, nálunk a kiberbiztonsági szakértők csapata világszerte hónapokat tölt a több, mint 300-féle VPN szolgáltatás tesztelésével, és kiválasztják a legjobbakat közülük.

Ezek a VPN-ek kivétel nélkül rendelkeznek globális szerverhálózattal, és remekül működnek arra, hogy HD vagy UHD felbontásban streameljék a helyi tartalmakat. Az internetkapcsolatod védelmét is biztosítják anélkül, hogy lelassítanák a kapcsolatodat, és anonim módon használhatod az internetet. Sőt vannak olyan nagy tudású szolgáltatások, amelyek a szigorú internetcenzúrával sújtott országokban is működnek.

Összefoglalva: Az első számú választás szerintünk az ExpressVPN, a piacvezető védelmi funkcionalitásnak és a lenyűgöző sebességnek köszönhetően, mely jól működik a streameléshez, a torrentezéshez és a játékokhoz. A szolgáltató cég részéről szintén kiemelkedő a komoly elkötelezettség, mellyel igyekszik megóvni a felhasználók online magánszféráját.

Kockázatmentesen kipróbálhatod az ExpressVPN-t a 30 napos pénzvisszatérítési garanciával. Elérhető a nonstop élő csevegőfelület, ahol a készséges ügyfélszolgálatos csapat magyar nyelven segít, ha bármilyen kérdésed vagy aggályod merülne fel. Ha mégsem találnád a szolgáltatást olyan meggyőzőnek, mint mi, akkor könnyedén igényelheted a teljes körű pénzvisszatérítést.

Próbáld ki az általunk ajánlott 1. számú VPN-t >>

Kevés az időd? Íme 2024 legjobb VPN szolgáltatásai

- A szerkesztő ajánlásaExpressVPN

A legeslegjobb VPN. Erős biztonság, gyors sebesség, első osztályú & megbízható streamelés.Olvasóink 70%-a az ExpressVPN-t választja - CyberGhost

Optimalizált szerverek a könnyed streamekhez, gyors letöltésekhez és lagmentes játékokhoz. - Private Internet Access

Rengeteg testre szabható beállítás a sebesség és a biztonság egyensúlyához. - NordVPN

Az integrált Threat Protection tiltja a reklámokat, nyomkövetőket & kártékony oldalakat. - Surfshark

Az IP-csere, CleanWeb, Camouflage Mode (Álcázás üzemmód) óvják az internetkapcsolatodat.

Hogyan válaszd ki a számodra legjobb VPN-t

Megoszthatnánk veled a világon létező összes kutatás és teszt eredményét, de amikor a döntésre kerül a sor, neked kell kiválasztanod a VPN szolgáltatást. Bár egyes szolgáltatások egyértelműen jobbak a többinél, az egyéni igények és preferenciák határozzák meg, hogy melyik a legjobb VPN az adott felhasználó számára.

Íme egy gyors, 3 lépésből álló útmutató a számodra megfelelő VPN kiválasztásához.

- Mérd fel a prioritásaidat. Biztonság vagy szórakozás? Vannak VPN szolgáltatások, amelyeket kifejezetten az egyik területre optimalizáltak, bár a csúcskategóriás VPN-ek mindkét területen kiegyensúlyozott teljesítményt nyújtanak.

- Határozd meg, mi a célod. Határozd meg, mire fogod használni (adatvédelem, streamelés, játékok, torrentletöltések, vagy mindezek keveréke) és milyen gyakran fogod használni a VPN szolgáltatást. Ebben a lépésben azt döntöd el, milyen funkciókat keresel a szoftverhez.

- Tervezd meg a költségvetésedet. Döntsd el, legfeljebb mennyi pénzt fogsz kiadni a szoftverre, és hogy havonta fizetsz vagy inkább egy hosszabb távú csomagért fizetsz majd. A csúcskategóriás VPN szolgáltatók gyakran akciózzák a termékeiket. Azt se felejtsd el, hogy a magasabb ár nem mindig jelent jobb minőségű szolgáltatást.

A legfontosabb jellemzők

Figyelj oda az alábbi jellemzőkre, amikor VPN termékismertetőket olvasol. A tapasztalataink szerint ezeket érdemes leginkább megfontolni.

- Adatvédelem és biztonság. Válassz egy naplózásmentességi irányelvekkel rendelkező VPN-t, mely biztosítja az ellenőrzött adatvédelmi irányelveket, a 256 bites titkosítást, az IP-/DNS-szivárgás elleni védelmet, valamint a biztonságos protokollokat, mint például az OpenVPN és a WireGuard.

- Streamelés. Az optimális streaming élmény érdekében olyan VPN szolgáltatót keress, amelyik nagy szerverhálózatot kínál a hazádban, illetve gyors sebességet, hogy akadozások nélkül streamelhess HD felbontásban. Arról is győződj meg, hogy megbízhatóan működnek a streaming fiókjaiddal, mint például a Netflix, a Hulu, a BBC iPlayer vagy a DAZN.

- Torrentletöltések. Válassz egy torrentezésre alkalmas VPN-t, amelyik képes álcázni az IP-címedet, titkosítani az adatforgalmadat, valamint kínál P2P profilokat. Szükséged lesz a gyors sebességre is, és talán érdekelhetnek a további opciók, például a SOCKS5 proxy használatának lehetősége.

- Felhasználói élmény. A jó VPN szolgáltatók natív alkalmazásokat kínálnak több platformra, sőt routeres támogatást, illetve intelligens DNS lehetőséget biztosítanak azokra a készülékekre, amelyeken nem futtathatók a VPN szoftverek. Az alábbi listán felsorolt VPN-ek kivétel nélkül egyszerűen telepíthető alkalmazásokat tettek elérhetővé a weboldalukon a népszerű platformok számára, mint például a Windows, a macOS, az Android, az iOS, a Linux és más platformok.

- A tűzfalak megkerülése. Ellenőrizd, hogy tartalmaz-e a szolgáltatás obfuszkációs technológiát vagy más hasonló funkcionalitást a VPN adatforgalmának álcázására. Győződj meg arról, hogy tesztelték a VPN-t a korlátozásokkal sújtott országokban. Például, ha egy Kínában használható VPN-t szeretnél, akkor nézz utána, hogy valóban működik-e Kínában. A nonstop ügyfélszolgálat előnyt jelent itt, hiszen bármikor tudsz tájékoztatást kérni.

A legjobb VPN szolgáltatások — Teljes körű elemzés (Frissítve: 2024)

1. ExpressVPN — Összességében a legjobb VPN, a sebesség, a védelem és a megbízhatóság tekintetében

Tesztelve: április 2024

| Legjobb jellemző(k) | A leggyorsabb sebesség a tesztjeinkben, komoly védelmi funkcionalitás és sokoldalú tudás |

| Szerverhálózat | 3 000 szerver 105 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | Legfeljebb 8 |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

| Magyar nyelvű támogatás | Élő chat automatikus fordítással |

Mindent összevéve a VPN szakértőkből álló globális csapatunk az ExpressVPN-t ítélte a legjobb VPN-nek: hihetetlenül gyors a szolgáltatás sebessége és komoly a szoftver biztonsági tudása.

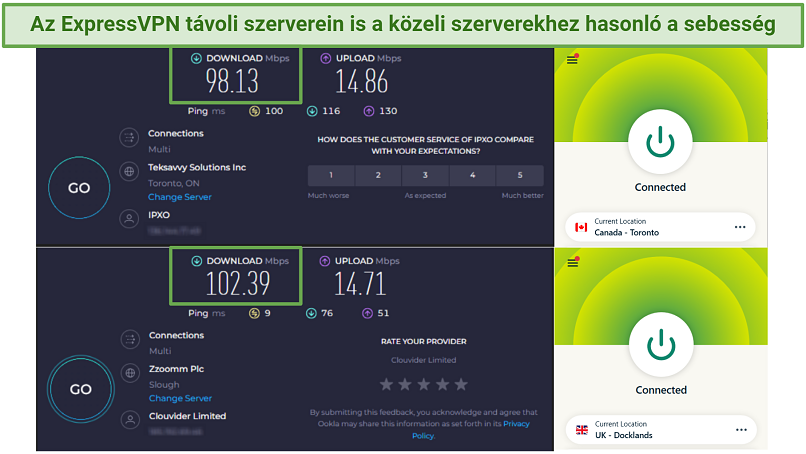

Elsőként említeném, hogy az ExpressVPN bizonyult a leggyorsabbnak az általunk tesztelt VPN-ek közül, a közeli és a távoli szervereken egyaránt. Angliában a tesztelő munkatársunk több szervert tesztelt módszeresen a sebességre optimalizált Lightway protokollal. Az átlagos sebességet nézve, az ExpressVPN szinte semennyire nem befolyásolja az internetkapcsolatot. A helyi kapcsolatokkal a sebesség csak 5%-ot esett, míg a több ezer kilométerre elhelyezkedő szerverekre csatlakozva is csak 10% a sebességromlás.

Ezek az eredmények 105,51 Mbps sebességű eredeti internetkapcsolatra vonatkoznak

Ezek az eredmények 105,51 Mbps sebességű eredeti internetkapcsolatra vonatkoznak

Felhasználóbarát és tökéletes a streamelésre

Az ExpressVPN szerverhálózata globális lefedettséget biztosít, így találni fogsz megbízható és közeli szervereket a helyi tartalmak streamelésére, ugyanakkor minimális a túlzsúfolt szerverek által okozott belassulás esélye.

Fontos megjegyezni, hogy bár az ExpressVPN-nel és más szolgáltatásokkal elméletben képes lennél olyan tartalmakat is megnézni, amelyek nincsenek licenszelve és nem elérhetők a hazádban, ez a gyakorlatban a legtöbb streaming platform felhasználási feltételeivel ellentétes. Sőt, szerzői jogokat is sérthetsz ezzel, amit sem én, sem a csapatom nem helyeslünk és nem támogatunk. Arra buzdítunk, hogy felelős módon és törvénytisztelő hozzáállással használd a VPN szolgáltatást.

Globális csapatommal együtt több, mint 10-féle Netflix kínálattal teszteltük a licencelt helyszíneiken — mindannyian gyors és egyenletes streamelést tapasztaltunk. A Hulu, Disney+ és Amazon Prime Video kínálatával is működött, amikor az amerikai kollégám tesztelte ezekkel a platformokkal az USA-n belül. A brit csapatunk igazolta, hogy a Sky Go és BBC iPlayer platformjait is zökkenőmentesen elérte.

A szolgáltatás tartalmazza az intelligens DNS funkciót (melynek a neve MediaStreamer). Segítségével lehetséges a jó minőségű streamelés azokon a készülékeken is, amelyek jellemzően nem támogatják a VPN-ek futtatását, például a játékkonzolok és az okostévék. Ne felejtsd el, hogy ez a megoldás a normál VPN kapcsolatokkal ellentétben nem titkosítja az adatforgalmadat.

Mivel a szolgáltató natív alkalmazásokat kínál a legnépszerűbb platformokra és operációs rendszerekhez, egyszerű lesz a szoftver telepítése. A böngészőbővítményeket is első osztályúnak nevezhetem — afféle távirányítóként működnek a VPN alkalmazáshoz, és teljes körű védelmet nyújtanak. A legtöbb VPN szolgáltatással csak proxy szervereket kapsz a böngészőbővítményekhez. Az egyetlen dolog, amire panaszkodhatnék az alkalmazásokkal kapcsolatban: a Linuxos változatban a kezelőfelület lehetne felhasználóbarátabb.

Könnyen feltelepítheted az ExpressVPN-t a routeredre is a saját fejlesztésű firmware-nek köszönhetően. Más VPN-ekkel ellentétben, itt nem kell beleásnod magad a router programkódjába ahhoz, hogy manuálisan felrakhasd a VPN-t. Egyszerűen le kell csak töltened a firmware-t az ExpressVPN weboldaláról, és a program végig fog vezetni a telepítési folyamaton. Még ennél is könnyebb a dolgod, ha megvásárolod az ExpressVPN Aircove routert — melyben előre konfigurálták a VPN szoftverhez a beállításokat, így időt takaríthatsz meg.

Az ExpressVPN támogatja a P2P fájlmegosztást a teljes szerverhálózatán, így könnyen találsz egy nem túlterhelt és gyors szervert. Csak a routeren keresztül állítható be a porttovábbítás, de a split tunneling funkcióval maximalizálhatod a sebességedet a torrentletöltések közben is. Én ezt a funkciót arra használom, hogy csak a BitTorrent adatforgalmát titkosítsa a VPN, míg minden más adatforgalom marad a helyi hálózaton.

Első osztályú biztonság és adatvédelem

Megbízom ebben a VPN szolgáltatásban, hiszen a színvonalas piacvezető funkciók és a független cégek által lefolytatott auditok meggyőzővé teszik az ExpressVPN állításait a biztonságról és az adatvédelemről. A szolgáltató által kínált Lightway protokollt, az alkalmazásokat és a böngészőbővítményeket egyaránt több biztonsági auditnak vetették alá, hogy ellenőrizzék, tényleg betonbiztosan működik minden. Ráadásul 2022-ben a KPMG (egy jó nevű auditcég) szintén megerősítette, hogy az ExpressVPN gyakorlata megfelel a szolgáltató naplózásmentességi irányelveinek.

További biztonsági és adatvédelmi funkciók:

- Adatvédelem. A szolgáltató cég székhelye a Brit Virgin-szigeteken található, a 14 Szem Szövetségének hatókörén túl. Ráadásul a RAM-alapú szerverek (más néven a TrustedServer technológia) minden újraindításkor törlik az adataidat.

- Katonai szintű titkosítás. A szolgáltatás kombinálja a 256 bites AES titkosítást a SHA512 hashekkel, illetve a 4096 bites RSA kulccsal — ami gyakorlatilag feltörhetetlen még a legügyesebb hacker számára is. Ráadásul a sérülés utáni titkosságvédelem technológiának köszönhetően, amennyiben az a valószínűtlen esemény bekövetkezne, hogy kiszivárog a titkosítási kulcs, a korábbi és a jövőbeli kommunikáció védelme továbbra is biztosítva marad.

- Nincsen adatszivárgás. A Network Lock funkció az ExpressVPN által biztosított kill switch, mely megakadályozza, hogy az adataid kiszivárogjanak abban az esetben, ha hirtelen megszakadna a kapcsolatod a VPN-nel. Az ExpressVPN ezenfelül tartalmazza a DNS-/IP- és a WebRTC-szivárgás elleni védelmet.

- A protokollok választéka. A Lightway protokollon túl hozzáférést kapsz az OpenVPN protokollhoz — valamint elérhető az IKEv2, de csak macOS platformra.

- Threat Manager (Fenyegetések kezelése) funkció. Az ExpressVPN rendelkezik egy feketelistával azokról a weboldalakról, amelyekről ismert, hogy kártevő szoftverekkel vannak telepakolva vagy nyomon követik a felhasználókat. A szoftver így megakadályozza, hogy a számítógéped vagy más készüléked kommunikáljon ezekkel a gyanús szerverekkel. Mindössze egyetlen kattintással beállíthatod úgy is a funkciót, hogy blokkolja a felugró reklámokat vagy a felnőtt weboldalakat.

- Obfuszkáció minden szerveren. Ennek a funkciónak köszönhetően az ExpressVPN működik a szigorú cenzúrával sújtott országokban, például Kínában is.

Korrekt ügyfélszolgálat és megbízható garancia

Kockázatmentesen kipróbálhatod az ExpressVPN-t a 30 napos pénzvisszatérítési garanciának köszönhetően. Amikor teszteltem ezt a garanciát, minden egyszerűen ment. Pusztán a nonstop élő csevegőfelületet használtam a pénzvisszatérítés igényléséhez. Az ügyfélszolgálatos munkatárs feltett nekem néhány kérdést a tapasztalataimról, és ezután azonnal jóváhagyta a kérelmemet. A pénzemet 2 nappal később láttam viszont a számlámon.

Amiben az ExpressVPN a legjobb…

- Sokoldalúság összességében — A gyors sebesség, a komoly védelem és a megbízhatóság kombinációjának köszönhetően az ExpressVPN szolgáltatásában gyakorlatilag mindent megtalálsz igen sokféle online felhasználási célra, beleértve a tartalmak streamelését, a torrentek letöltését, a játékokat és a biztonságos böngészést. Ráadásul a szolgáltató azon kevés VPN-ek egyike, amelyek bizonyítottak Kínában is, ahol mindezeket a funkciók ugyanúgy működnek.

Amiben az ExpressVPN nem a legjobb…

- A kis költségvetésű felhasználók — Az ExpressVPN nem tartozik a legolcsóbbak közé a listámon (a csomagok kezdő ára €6,29/hónap), de a szolgáltató kínál kedvezményeket a weboldalán. Én személyesen egy 49% kedvezménynek örülhettem, amikor előfizettem egy hosszú távú csomagra.

2. CyberGhost — Dedikált szerverek a megbízható játékélmény, streamelés és torrentletöltések számára

| Legjobb jellemző(k) | Az optimalizált szervereknek köszönhetően ez az egyik legegyszerűbben használható VPN szolgáltatás |

| Szerverhálózat | 11 690 szerver 100 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | 7 |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

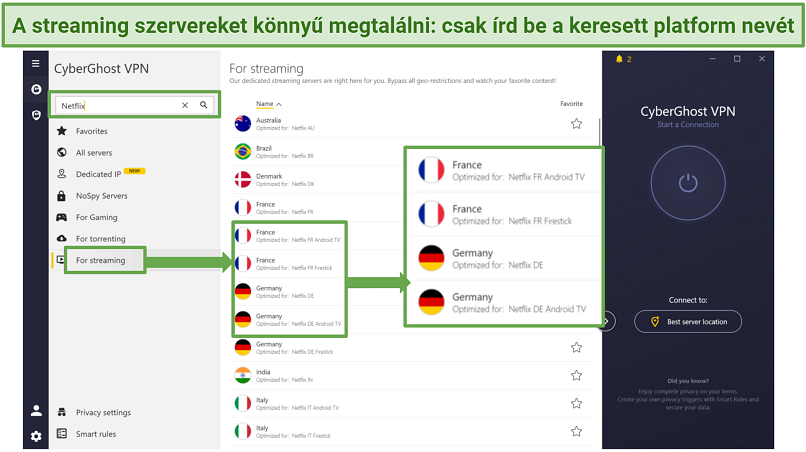

A CyberGhost az egyik kedvenc VPN-em, ha a streamelésről van szó, hiszen a dedikált szervereket úgy konfigurálták, hogy a gyors és megbízható VPN kapcsolattal élvezhesd a legjobb helyi műsorokat és tartalmakat. Mindegyik szerver mellett feltüntették, hogy melyik platformmal működik a legjobban.

Az Egyesült Államokban élő kollégám már szinte 3 éve teszteli a CyberGhost Netflix US szerverét, és egyszer sem tapasztalt lassú vagy akadozó kapcsolatot. Más nemzetközi kollégáim beszámolói alapján a tesztjeik során a CyberGhost streamelésre optimalizált szerverei következetesen működnek a kapcsolódó platformokkal a licencelt helyszíneiken belül. A Disney+, BBC iPlayer, Amazon Prime Video, és sok más szolgáltató is ide tartozik.

A CyberGhost több, mint 30 nemzetközi streaming platformhoz kínál streamelésre optimalizált szervereket

A CyberGhost több, mint 30 nemzetközi streaming platformhoz kínál streamelésre optimalizált szervereket

A játékokhoz és a torrentezéshez optimalizált szerverekkel szintén nagyszerű lesz az élmény. A játékokhoz elérhető szervereket az alacsony ping időre és a megbízható sebességre tervezték, míg a torrentezéshez való szerverek erős védelmet és gyors letöltéseket biztosítanak. A New York-i játékszerverre csatlakoztam Portlandból, hogy a Call of Duty: Warzone játékkal játsszak online a barátaimmal. A ping idő megbízhatóan alacsony volt, mindössze 41 ezredmásodperc, így csak icipici lagot tapasztaltam.

Piacvezető biztonság és adatvédelem

A CyberGhost bizonyít az adatvédelmi területen is, hiszen az egyedi biztonsági és adatvédelmi funkciók választékát kínálja. Biztos lehetek benne, hogy megóv a szolgáltatás — akár egy nyilvános wifi hálózaton szeretném magamat biztonságban tudni, védelmet szeretnék a rosszindulatú támadások ellen, netán külön adatvédelemre van szükségem az érzékeny adatokkal való online munka közben.

További biztonsági és adatvédelmi funkciók:

- Román székhely és NoSpy szerverek. A CyberGhost székhelye a 14 Szem Szövetségének területén kívülre esik. Ráadásul itt találhatók meg a privát szerverek (NoSpy) is, melyeket kizárólag a CyberGhost alkalmazottai kezelnek, így minimalizálva a kockázatot, hogy az illetéktelenek belelesnek a küldött és továbbított adataidba.

- Testre szabható védelem. A Block Content (Tartalomblokkoló) funkció megakadályozza a reklámok, a nyomkövető és a malware programok működését. Ráadásul a Smart Rules (Intelligens szabályok) opcióval biztonságban leszel a nyilvános wifi hálózatokon, hiszen beállíthatod, hogyan és mikor kapcsoljon be a védelem. Ezenfelül, a Smart Rules funkció segítségével megadhatsz „kivételeket” az alkalmazásokhoz és weboldalakhoz (a split tunneling funkcióhoz hasonlóan).

- Minőségi protokollok. Választhatsz az IKEv2, az L2TP/IPSec, az OpenVPN és a WireGuard protokollok között. Bár sajnos az OpenVPN nem elérhető az iOS és a macOS rendszerekre.

- Dedikált IP-cím opció. Ezt az opciót egy minimális havidíj ellenében igényelheted — afféle „személyes” IP-címet kapsz, melyhez csak te rendelkezel hozzáféréssel, így elkerülheted a túlzsúfolt szervereket, és a weboldalak sem ismerik fel VPN kapcsolatként az internetedet. Ezek az IP-címek az USA-ban, Angliában, Kanadában, Németországban és Franciaországban érhetők el.

- Megbízható adatvédelem. A naplózásmentességi irányelveket a Deloitte auditálta, ahol megerősítették, hogy a felhasználók adatai valóban soha nem kerülnek rögzítésre. Sőt, az ExpressVPN-hez hasonlóan, a CyberGhost szintén átváltott a merevlemez nélküli szerverek használatára, így egészen bizonyosan nem tárolódnak el az adataid sokáig.

- Alapvető biztonsági funkcionalitás. Megkapod a 256 bites titkosítást és a sérülés utáni titkosságvédelmet, így a hackerek nem férkőzhetnek a személyes adataidnak a közelébe sem. Ráadásul van DNS-/IP-szivárgásvédelem, illetve kill switch funkció.

Egyszerűen használható alkalmazások és gyors kapcsolat

A CyberGhost alkalmazások igazán csinosak és könnyen el lehet bennük igazodni — a legtöbb funkciót mindössze 1 kattintással engedélyezheted. Vannak ingyenes böngészőbővítmények is, de ezek csak proxykat tartalmaznak, és nem elérhetők minden országban. Bár a szoftver rengeteg népszerű operációs rendszerrel kompatibilis (mint például a Windows, a macOS és a Linux), a Chromebook nem tartozik a támogatott rendszerek közé.

Gyors a szolgáltatás, különösen a közeli szerverekre kapcsolódva. 3 közeli szervert teszteltünk (Angliában, Franciaországban és Németországban), és átlagosan csak 5%-ot vesztettünk a sebességből. A japán szerver szintén gyors volt, mivel legfeljebb 23%-ot esett a sebesség az eredeti internetkapcsolathoz képest, de az egyik ausztrál szerveren a sebesség körülbelül 70%-kal romlott. Szerencsére a CyberGhost nagy szerverhálózattal rendelkezik, így találtunk egy másik ausztrál szervert, amely csak 27%-os sebességcsökkenést produkált.

Megfizethető csomagok és extra hosszú garancia

A csomagok megfizethető áron kaphatók, és elérhető a 24 órás ingyenes próbalehetőség is, melynek segítségével kipróbálhatod a teljes funkcionalitást. Mivel a VPN szolgáltatás alapos tesztelése időbe telik, azt választottam, hogy megrendelem a CyberGhost előfizetést a 45 napos pénzvisszatérítési garanciával. Ez mindegyik hosszú távú csomaghoz elérhető (a rövid távú csomaghoz 14 napos garanciát kapsz).

Megbízhatsz ebben a pénzvisszatérítési garanciában — erről személyesen győződtem meg tesztjeim során. Az ExpressVPN-hez hasonlóan nonstop elérhető az élő ügyféltámogatás, és a tapasztalataim szerint barátságos és jól felkészült az ügyfélszolgálatos csapat.

Amiben a CyberGhost a legjobb…

- Szórakozás — Az optimalizált szervereknek köszönhetően a CyberGhost ideális a streameléshez, a játékokhoz és a torrentletöltésekhez. Ráadásul tartalmazza az intelligens DNS funkciót, így még több készüléken streamelhetsz.

Amiben a CyberGhost nem a legjobb…

- Szigorú cenzúrával sújtott országokban való használat — A CyberGhost nem működik a szigorú internetcenzúrával sújtott országokban, mint például Kína és az Egyesült Arab Emírségek.

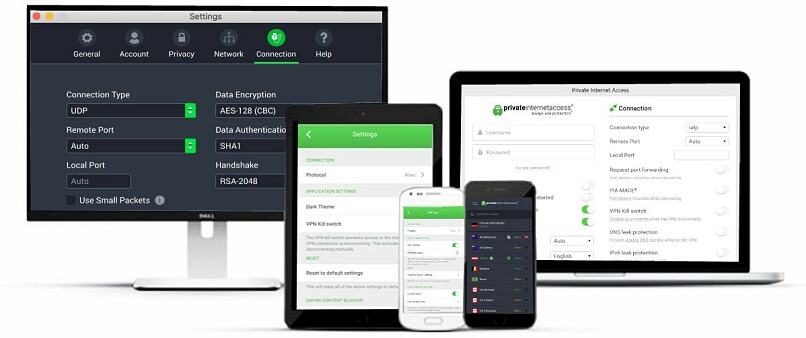

3. Private Internet Access — Igen jól testre szabható beállítások a sebesség & biztonság kifinomult egyensúlyáért

| Legjobb jellemző(k) | Rengeteg módosítható beállítás, remek hozzáadott értékkel |

| Szerverhálózat | 29 650 szerver 90 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | Korlátlan |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

A Private Internet Access (vagy PIA) kiváló védelmet nyújt olcsón, aminek köszönhetően egyre népszerűbb lett ez a VPN szolgáltatás az utóbbi években. Ráadásul korlátlan számú készülék csatlakozását engedélyezte a szolgáltató, így igazán remek ajánlat ez a VPN.

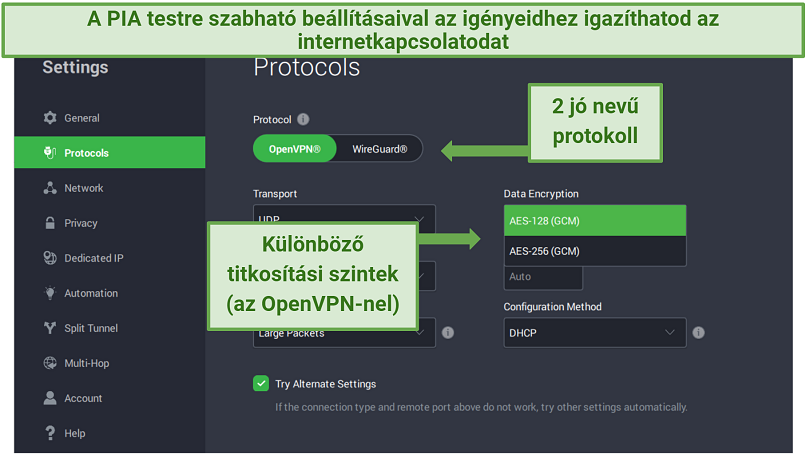

Teljesen testre szabható védelmi funkciók

Teljes mértékben te döntheted el, hogyan szeretnéd testre szabni a VPN kapcsolatodat a te elképzeléseidnek megfelelően. Két népszerű VPN protokollból választhatsz: az OpenVPN és a WireGuard protokollokból. A gyors streameléshez a WireGuardra váltottam át, mely 9%-kal múlta felül az OpenVPN-t a sebességtesztjeinkben.

Amikor a bankszámláimról van szó, a védelem az első számú prioritás nálam, ezért az igen biztonságos OpenVPN protokollt használom. Ráadásul tetszett, hogy kiválaszthatod a titkosítás szintjét az igényeidnek megfelelően — vagy 128 bites vagy 256 bites lehet a titkosítás. Mindig 256 bitre állítom át a titkosítási szintet, hogy igazán biztonságban tudhassam a bizalmas információkat.

Még rengeteg testreszabási lehetőséget találsz (a MACE funkciót beleértve), ha rákattintasz a baloldali panelen a fülekre

Még rengeteg testreszabási lehetőséget találsz (a MACE funkciót beleértve), ha rákattintasz a baloldali panelen a fülekre

További biztonsági és adatvédelmi funkciók:

- Több védelmi réteg — A PIA rendelkezik egy integrált reklám- és malware-blokkolóprogrammal, melynek a neve MACE. Sőt, engedélyezheted a „Multi-Hop” (Többugrásos útválasztás) lehetőséget, hogy átirányíthasd az adatforgalmadat egy SOCKS5 vagy Shadowsocks obfuszkációval rendelkező proxy szerveren keresztül az eredeti VPN szerveren felül. Bár a más VPN-ek által kínált obfuszkációval ellentétben ez a technológia nem teszi lehetővé a VPN működését Kínában.

- NextGen szerverek — Annak érdekében, hogy ki lehessen küszöbölni az illetéktelenek általi beavatkozásokat, a PIA 3 globális régióban kínálja a saját tulajdonú (kolokációs szolgáltatás keretében elhelyezett) szerverek választékát: Észak-Amerikában, Európában és Ausztráliában.

- Integrálták a létfontosságú funkciókat — A csúcskategóriás katonai szintű titkosításon túl megkapod a szivárgásvédelmet és a konfigurálható kill switch lehetőséget, mely megvédi az adataidat a szivárgástól még akkor is, ha a VPN manuálisan letiltásra kerülne. Nem észleltem semmilyen szivárgást a tesztjeim során.

- Böngészőbővítmény a proxykhoz — Ingyenesen letölthető a böngészőbővítmény a proxykhoz a Chrome, a Firefox és az Opera böngészők számára. Ez a szoftver nem titkosítja az adatforgalmadat a VPN-nel ellentétben, de képes a virtuális tartózkodási helyedet megváltoztatni.

- A naplózásmentességi irányelvek bizonyítottak a bíróságon. A naplózásmentességi irányelvek már több alkalommal bizonyítottak a bíróság előtt: a PIA semmit nem tudott megosztani a hatóságokkal akkor sem, amikor erre kötelezték a céget. Ez biztató, mivel a PIA székhelye az USA-ban található, a 14 Szem Szövetségének kellős közepén.

Rengeteg szerver és gyors sebesség

A hatalmas hálózattal, mely 29 650 szerverből áll, igazán nem jelent nagy meglepetést a tény, hogy a PIA meggyőző sebességet biztosít. A közeli szervereken az internetkapcsolat sebessége legfeljebb 5%-kal csökkent, míg a távoli szervereken átlagban 32%-os volt a sebesség romlása.

A PIA támogatja a P2P fájlmegosztást minden szerveren. Sőt, az ExpressVPN és a CyberGhost termékeivel ellentétben, itt megtalálod a porttovábbítási lehetőséget, így közvetlenül tudsz csatlakozni a feltöltőkhöz, miközben a letöltési sebességed is javul.

8 különböző országban kínál streamelésre optimalizált szervereket. Ezek sokkal megbízhatóbbnak bizonyultak a hagyományos szervereknél — a normál kapcsolatokkal néha nehéz gyorsan vagy egyenletesen streamelnem. A Netflix US és Hulu kínálatához az amerikai kollégám a US East Streaming kapcsolatot használta, mivel az volt legközelebb az USA-n belüli helyzetéhez. Egy US West Streaming szerver is rendelkezésre áll.

Másik egyedülálló funkcióként a PIA az USA mind az 50 államában rendelkezik legalább egy szerverrel. Ezzel biztos lehetsz abban, hogy az aktuális államban található szerverhez tudsz kapcsolódni. A legtöbb esetben minél közelebb van a szerver, annál gyorsabb a kapcsolat. A kapcsolatok nagy száma emellett a zsúfoltságot és a lassulásokat is megakadályozza.

Remek ügyfélszolgálat és erőforrások

A PIA alkalmazások könnyen telepíthetők, és elérhető az intelligens DNS funkció is. Különösen elnyerte tetszésemet, hogy a szolgáltató kínál natív GUI alkalmazást a Linux számítógépekre. Ha segítségre lenne szükséged, akkor az élő csevegőfelületen veheted fel a kapcsolatot az ügyfélszolgálattal. Ezenfelül megtalálod az óriási tudásbázisban a különféle GYIK oldalakat, az oktatóanyagokat és a telepítési útmutatókat.

A csomagok kezdő ára mindössze €1,85/hónap, így a PIA az egyik legmegfizethetőbb szolgáltatás ezen a listán. Minden csomaghoz tartozik egy megbízható 30 napos pénzvisszatérítési garancia, vagyis ingyen kipróbálhatod a PIA termékeket bármi kockázat nélkül. A PIA elérhetővé tette a hasznos nonstop élő csevegőfunkciót, hogy gyorsabban lehessen igényelni a pénzvisszatérítést.

Amiben a PIA a legjobb…

- Rugalmasság — A PIA által kínált, testre szabható védelmi beállítások segítségével kiválaszthatod, milyen védelmet szeretnél használni az adott célra — legyen szó a torrentletöltésekről, az online bankolásról vagy egyszerűen csak böngészésről.

Amiben a PIA nem a legjobb…

- Kezdő VPN felhasználók — A testreszabási lehetőségek hatalmas választéka ijesztő lehet, ha kezdő vagy a VPN-ek világában. Viszont remek lesz a dolog, ha te is olyan tech kocka vagy, mint én.

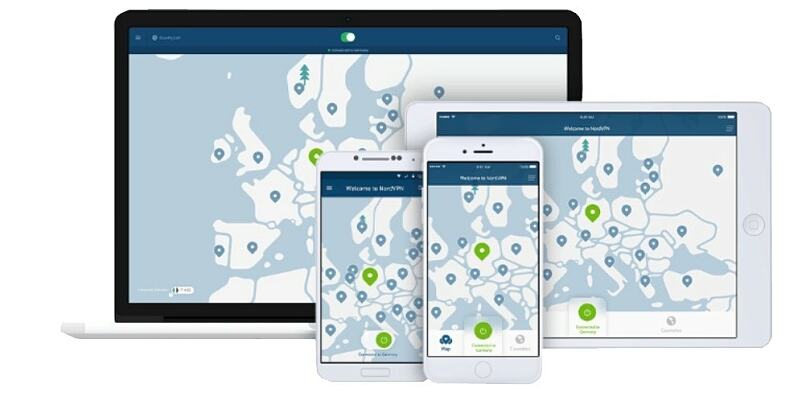

4. NordVPN —Fenyegetések elleni védelem funkció a jobb biztonság érdekében a reklámok, nyomkövetők és malware ellen

| Legjobb jellemző(k) | A Threat Protection (Fenyegetések elleni védelem) funkcióhoz rengeteg testre szabható biztonsági beállítás elérhető, és megvéd a kártevőktől, a reklámoktól és a nyomkövetőktől |

| Szerverhálózat | 6 339 szerver 111 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | 10 |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu, DAZN és más szolgáltatások |

| Magyar nyelvű támogatás | Élő csevegőfelület automatikus fordítóprogrammal |

A NordVPN az egyedi funkciókínálatának köszönhetően került fel a legjobb VPN-ek listájára nálam. Többek között ilyen különleges funkciók a Threat Protection (Fenyegetések elleni védelem) és a NordLynx — az utóbbi egy saját fejlesztésű protokoll, melynek a tervezésekor a sebességet és a biztonságot egyaránt szem előtt tartották.

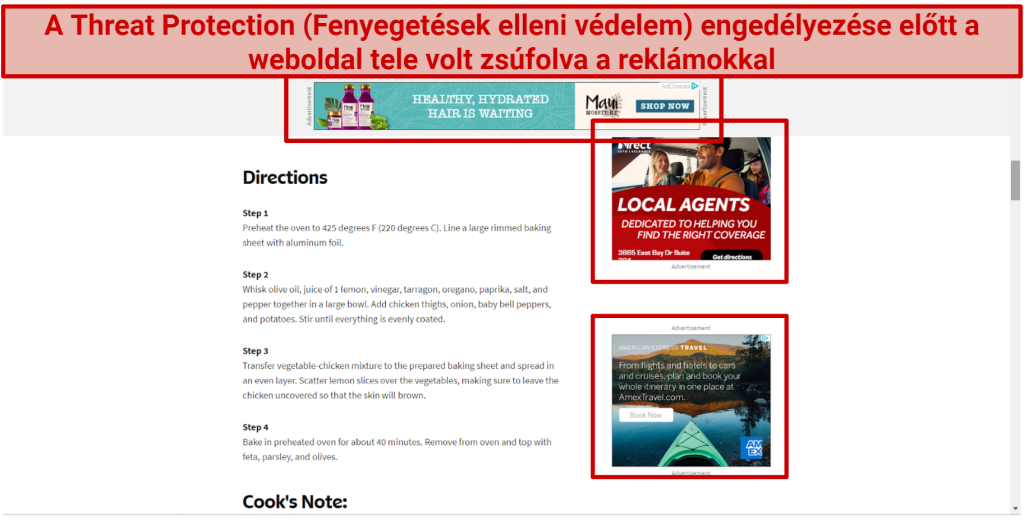

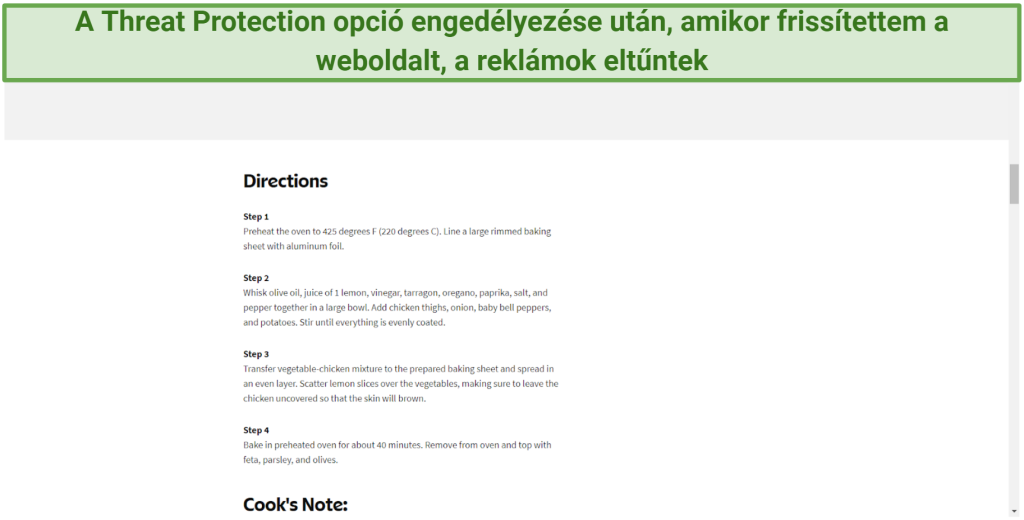

Intuitív funkciók

A Threat Protection (Fenyegetések elleni védelem) funkció blokkolja a kártékony weboldalakat, a reklámokat és az adathalász kísérleteket még akkor is, ha a VPN nincs felcsatlakozva semelyik szerverre. Valamint a szoftver megkeresi és eltávolítja az ártalmas fájlokat a készülékedről. Minden alkalommal, amikor teszteltem a funkciót a reklámokkal telepakolt allrecipes.com weboldalon, a szoftver az összes reklámot eltüntette, és helyettük megnézhettem a blokkolt fenyegetések listáját.

A NordVPN által kínált Dark Web Monitor nevű funkció értesít arról, ha a VPN fiókodhoz regisztrált e-mail címed kiszivárgott a dark weben. A Meshnet funkció pedig a titkosított kapcsolatokat biztosítja a különböző számítógépek és más készülékek között. Például amikor elutazol, hozzáférhetsz a mappáidhoz az otthoni számítógépeden a laptopodról.

További biztonsági és adatvédelmi funkciók:

- Dedikált biztonsági szerverek. A többugrásos és az obfuszkációs technológiát alkalmazó szervereknek köszönhetően az illetéktelenek nehezebben tudják elcsípni az adataidat, és bizonyos tűzfalakon is könnyebben át tudsz jutni így. Ezenfelül elérhetők az onion over VPN szerverek, így biztonságos módon tudsz csatlakozni a Tor hálózatra anélkül, hogy le kéne töltened a Tor böngészőt.

- Alátámasztott adatvédelem. A NordVPN által kínált naplózásmentességi irányelveket 3 alkalommal ellenőrizték — a legutolsó alkalommal (a vizsgálatot 2022-ben a Deloitte végezte el) a NordVPN 100%-osan megfelelt. A szolgáltató ráadásul RAM-alapú szervereket használ, a cég székhelye pedig Panamában található: ebben az országban nincsenek adatmegőrzési törvények.

- Elengedhetetlen védelmi funkcionalitás és extrák. A NordVPN tartalmazza a kill switch funkciót, mely 2-féle beállítással rendelkezik (engedélyezhető az internethez vagy az alkalmazásokhoz, vagy mindkettőhöz), a 256 bites titkosítást, valamint a DNS-/IP-szivárgásvédelmet. Sőt, a szolgáltató cég saját DNS szervereket üzemeltet, így az online tevékenységedet nem tudják visszanyomozni és a te személyedhez kötni.

- Három különböző protokoll. A szolgáltató saját fejlesztésű NordLynx protokollján túl kapsz hozzáférést az OpenVPN és az IKEv2/IPsec protokollokhoz is.

Korrekt a streamelés és a torrentezés a VPN-nel

A NordVPN szoftverébe integrált SmartPlay funkciónak köszönhetően szuper megbízhatóan működik vele a streamelés. Kiszámítható módon működött minden platformmal, amikor teszteltük a VPN-t azokban az országokban, ahol licenszelték az adott platformot, ideértve a Netflix katalógusokat (5 országban), a BBC iPlayer, a Max (korábban HBO Max) és a Hulu oldalait.

Egy minimális mértékű további havidíjért igényelheted a dedikált IP-címet, és 15 szerverhelyszínből választhatsz hozzá, beleértve Angliát, az USA-t, Japánt és Ausztráliát. Mivel ez a cím egyedi lesz, kevésbé valószínű, hogy lassú vagy instabil lenne az internetkapcsolatod, a megosztott IP-címekkel ellentétben.

Több országban érhető el a P2P-re optimalizált szerverek választéka. Ha pedig olyan szerverre csatlakozol, amelyik nem támogatja a torrentezést, automatikusan átirányít a szolgáltató egy másik szerverre, ahol működnek a letöltések (Kanadában vagy Hollandiában).

A sebességre optimalizált NordLynx protokoll lehetővé teszi a zökkenőmentes streamelést és letöltést. A közeli szerverek gyorsak — az angliai munkatársunk a 3 különböző szerveren végzett tesztjei alapján átlagosan mindössze 6%-os sebességcsökkenésről számolt be. 3 távoli szervert tesztelve az átlagos sebességcsökkenés 19% lett, ami még mindig elég meggyőző teljesítmény.

Egyszerűen használható, készséges ügyfélszolgálattal

A csapatommal egyenként teszteltük a szolgáltató alkalmazásait (asztali számítógépen, mobilkészülékeken, Linuxon, streaming eszközökön és más platformokon) — csak pár percre volt szükség az egyes alkalmazások telepítéséhez. A NordVPN emellett kínál egy intelligens DNS funkciót.

Minden előfizetéshez jár egy 30 napos pénzvisszatérítési garancia, amely megbízhatónak bizonyult a tesztjeim során. Javaslom, hogy mindig a nonstop élő csevegőfelületet használd, ha kérdést tennél fel, beleértve a pénzvisszatérítés igénylését is. Hiszen gyors és készséges az ügyfélszolgálat.

Amiben a NordVPN a legjobb…

- Streamelés és torrentezés — A hatékony reklám/malware-blokkolónak, a gyors sebességnek, a Smartplay opciónak és a P2P-re optimalizált szervereknek köszönhetően a szoftvert tökéletesen felkészítették ezekre a felhasználási célokra. A letöltési időkön is tudsz javítani, ha kihasználod a split tunneling vagy a SOCKS5 proxy csatlakozási lehetőséget.

Amiben a NordVPN nem a legjobb…

- Gyors csatlakozás — A világtérkép elég ormótlan és túlméretezett, de biztosan vannak felhasználók, akik könnyebben eltájékozódnak majd rajta, mint egy egyszerű szerverlistán. Ráadásul akár 40 másodpercig eltarthat, mire csatlakozni tudsz egyes távoli szerverekre.

5. Surfshark — Nagyon egyedi biztonsági funkcionalitás az adatok többrétegű védelméhez

| Legjobb jellemző(k) | El lehet játszani a rengeteg haladó és egyedi biztonsági funkcióval |

| Szerverhálózat | 3 200 szerver 100 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | Korlátlan |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

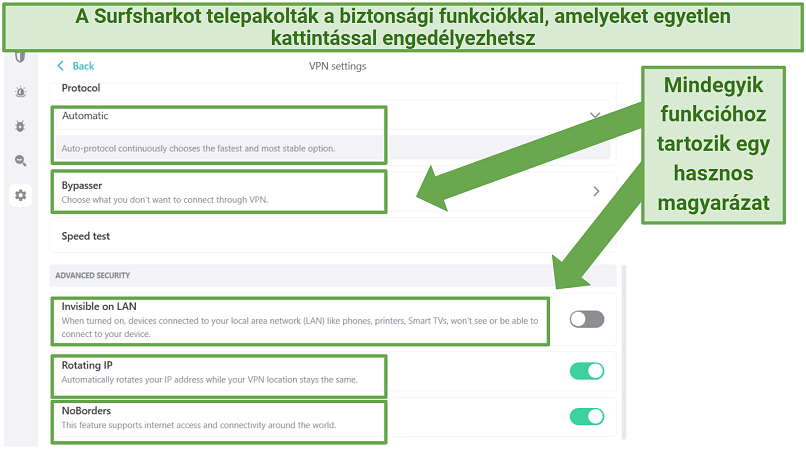

A Surfshark a létező legfejlettebb védelmi funkciókat kínálja a piacon, és a PIA-hoz hasonlóan korlátlan számú készülék csatlakoztatását engedélyezte a szolgáltató, bár nem olyan olcsó az előfizetés.

A szoftver tartalmazza a Rotating IP nevű IP-cserélő funkciót, melynek segítségével 5-10 percenként megváltoztathatod az IP-címedet. Hasznos extra a CleanWeb, mely blokkolja a reklámokat, a nyomkövető programokat, a kártékony szoftvereket és az adathalász támadásokat — sőt, azokat az idegesítő felugró ablakokat is, amelyek a sütik engedélyezéséről érdeklődnek.

A Surfshark által kínált NoBorders funkciónak köszönhetően élvezheted az online szabadságot, hiszen a szoftver észleli a hálózati korlátozások jelenlétét, és biztosít egy listát a legjobb szerverekről, hogy megkerüld a problémát. Mindezeken felül a Camouflage Mode (Álcázás) üzemmód az obfuszkációs technológia segítségével rejtjelezi az adatforgalmadat. Azonban nem működik a Surfshark ezzel a megoldással Kínában.

A NoBorders funkció csak azokat a szervereket listázza ki, amelyek segítenek megkerülni a hálózati tűzfaladat vagy a VPN-blokkolókat

A NoBorders funkció csak azokat a szervereket listázza ki, amelyek segítenek megkerülni a hálózati tűzfaladat vagy a VPN-blokkolókat

További biztonsági funkciók:

- Dedikált IP-cím. A Surfshark dedikált IP-címeket kínál Angliában, az USA-ban, Németországban és Hollandiában. Fantasztikus megoldás ez, ha a felsorolt országok egyikében élsz, és jó hasznát tudnád venni egy megbízható internetkapcsolatnak a helyi tartalmak streameléséhez.

- Fehérlisták. Mindig biztosan csak a megbízható elemekkel fogsz érintkezni, ha csak az általad megválasztott e-mail és IP-címek, weboldalak és alkalmazások számára engedélyezed a te számítógépeddel vagy telefonoddal való kommunikációt, és minden mást letiltasz.

- Katonai szintű titkosítás. A Surfshark programban választhatsz a WireGuard, az OpenVPN és az IKEv2 között. Ezenfelül 256 bites titkosítást alkalmaz a sérülés utáni titkosságvédelemmel együtt, illetve elérhető a kill switch funkció és a DNS-/IP-szivárgásvédelem. Többször teszteltem 8 szerveren a szivárgásokat, és soha nem találtam semmilyen szivárgást.

- GPS felülbírálása (csak Androidra). Ez a program automatikusan módosítja a telefonodon a GPS által meghatározott tartózkodási helyedet a VPN szerver elhelyezkedésének megfelelően. Így meg tudod akadályozni, hogy nyomon kövessenek azok az alkalmazások, amelyeknek nem szükséges tudniuk a tartózkodási helyedet.

Gyors sebesség és megbízható streamelés

A Surfshark megbízhatóan működik gyakorlatilag mindegyik streaming platformmal. Ráadásul jó a VPN a torrentletöltésekre is a robusztus védelmi funkcionalitásnak és a Bypasser (split tunneling) funkciónak köszönhetően, mely képes a kapcsolat sebességén javítani. Ráadásul a szolgáltató minden szerverén támogatja a torrentezést.

Én a „Fastest location” (Leggyorsabb szerverhelyszín) opciót használom, ha a lehető legjobb sebességre van szükségem a tartalmak streameléséhez és a játékokhoz. A legfrissebb tesztünkben 119,19 Mbps-nek örülhettünk egy közeli szerveren, ami mindössze 4%-os csökkenést jelentett az eredeti sebességhez képest. A távoli szerverek is tisztességesen működnek — soha nem romlik az átlagsebesség 33%-nál nagyobb mértékben.

Korrekt adatvédelmi gyakorlat és pénzvisszatérítési garancia

Bár a Surfshark szolgáltatójának székhelye Hollandiában található — a 14 Szem Szövetségének tagországában —, a RAM-alapú szerverek és a naplózásmentességi irányelvek biztosítják az adataid védelmét. Ráadásul 2022-ben a Deloitte független auditja szerint a Surfshark gyakorlata megfelelt a naplózásmentességi irányelveknek.

Lehetőséged van arra, hogy kockázatmentesen kipróbáld a Surfshark szolgáltatását 30 napig a pénzvisszatérítési garanciának köszönhetően. Igényeltem a visszatérítést, és a pénzemet viszontláttam a kártyámon, mielőtt eltelt a hét.

Amiben a Surfshark a legjobb…

- Egyedi biztonsági funkcionalitás — Nem sok VPN kínál olyan funkciókat, mint például a GPS felülbírálásának lehetősége vagy a testre szabható többugrásos csatlakozási lehetőség, és ez csak pár példa.

Amiben a Surfshark nem a legjobb…

- Routerre való telepítés — A Surfshark nem kínál natív routeralkalmazásokat vagy firmware-t, így manuálisan kell telepíteni a programot és átállítani a helyszíneket, ami kissé trükkös lehet. Szerencsére a szolgáltató oldala részletes útmutatót biztosít a feladathoz.

6. IPVanish — Teljesen saját tulajdonú hálózat a maximális adatvédelem érdekében

| Legjobb jellemző(k) | Az IPVanish nem bérel szervert másoktól, hanem a saját tulajdonában áll a teljes szerverhálózat |

| Szerverhálózat | 2 400 szerver 90 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | Korlátlan |

| Működik vele | Netflix, Disney+, BBC iPlayer, (HBO) Max, Vudu és más szolgáltatások |

| Magyar nyelvű támogatás | Élő csevegőfelület és e-mailes támogatás automatikus fordítóprogrammal |

Az IPVanish egy remek VPN, mely minden alapvető, elengedhetetlen védelmi funkciót tartalmaz, de ami igazán kiemelkedővé teszi ezt a szolgáltatást, az a cég elkötelezettsége az adatvédelem tekintetében. Sok VPN más cégektől bérli a szervereit, de az IPVanish kizárólag saját tulajdonú szerverekkel rendelkezik, így kizárható annak kockázata, hogy esetleg illetéktelenek babrálnának velük. Ugyanakkor tény, hogy az IPVanish székhelye az USA-ban található — viszont a szigorú naplózásmentességi irányelveket a Leviathan Security Group auditálta, akik megerősítették, hogy a szolgáltató nem rögzíti vagy tárolja el a felhasználók adatait.

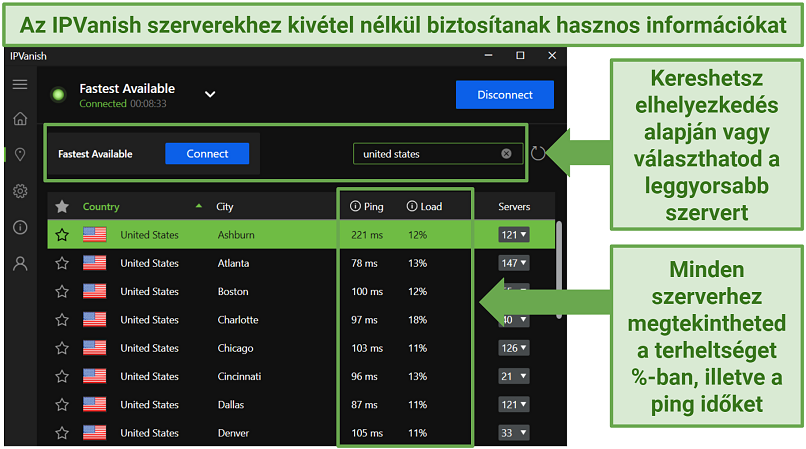

Intuitív szolgáltatás gyors sebességgel a közeli szervereken

A szoftver egyszerű és kevés testre szabható beállítási lehetőséget tartalmaz, de pont ezért olyan felhasználóbarát az IPVanish. Minden szerverhez feltüntették a ping időket és a terhelés mértékét százalékban. Ezek az információk elérhetők a natív Amazon Fire alkalmazásban, így gyorsan megtalálod a legjobb szervert a hazádban, hogy élvezhesd az akadozásmentes streamelést. Én személyesen nagyra értékeltem ezt a lehetőséget, hiszen könnyen találhattam alacsony késleltetéssel rendelkező szervert a PC-s játékokhoz.

Az alacsonyabb ping idővel és terheléssel rendelkező szerverek a legjobbak a gyors sebesség biztosításához

Az alacsonyabb ping idővel és terheléssel rendelkező szerverek a legjobbak a gyors sebesség biztosításához

A sebességet tesztelő munkatársunk vegyes tapasztalatokról számolt be. A távoli szervereken a sebesség lehet, hogy csak 12%-ot csökken, de akár 72%-ot is eshet. A közeli szervereken pedig átlagosan mindössze kb. 4%-ot csökkent a sebesség.

További biztonsági funkciók:

- Biztonsági alapfunkcionalitás. Az IPVanish szoftveréhez megkapod az alapvető funkcionalitást, például a 256 bites titkosítást, a kill switch funkciót és a IP-/DNS-szivárgásvédelmet. Ráadásul tartalmaz a program néhány bónusz funkciót is, beleértve a split tunneling opciót, illetve a reklám- és kártevőblokkolót, melynek a neve Threat Protection (Fenyegetések elleni védelem).

- Adatforgalmat rejtjelező technológia. Ha a hálózat, amelyre csatlakozol, korlátozásokat alkalmaz és blokkolja a VPN-eket is, akkor ezt a funkciót használhatod az adatforgalmad álcázására, így elrejtheted a tényt, hogy VPN szoftvert futtatsz.

- Négyféle protokoll. A WireGuard, az IKEv2, az OpenVPN és az IPSec protokollokat egyaránt támogatja az IPVanish.

Nonstop ügyfélszolgálat és korrekt pénzvisszatérítési garancia

Mivel elég egyszerűen működik az IPVanish, valószínűleg nem futsz bele semmilyen problémába. De ha mégis felmerülne valamilyen kérdésed, az ügyfélszolgálattal a nonstop élő csevegőfelületen, e-mailen vagy telefonon keresztül veheted fel a kapcsolatot angol nyelven vagy fordítóprogrammal magyar nyelven.

A szolgáltató 30 napos pénzvisszatérítési garanciát kínál, így nyugodtan előfizethetsz az IPVanish csomagokra. A pénzvisszatérítés folyamata egyszerűen megy, hiszen fel sem kell venni a kapcsolatot az ügyfélszolgálatos munkatársakkal. A kérelmedet a szolgáltató portálján közvetlenül a felhasználói fiókodból küldheted be.

Amiben az IPVanish a legjobb…

- Torrentezés — Az IPVanish saját tulajdonában álló szerverek kivétel nélkül támogatják a torrentezést. Ezenfelül a szoftver tartalmazza a SOCKS5 proxy csatlakozási lehetőséget a letöltések gyorsításához.

Amiben az IPVanish nem a legjobb…

- Streamelés — A kollégám által Amerikán belül tesztelt szerverek gyorsak és megbízhatóak voltak a legtöbb regionális oldal, például a Netflix US és Max esetében. Némely szerverekre azonban kevésbé lehetett hagyatkozni a Hulu vagy Prime Video USA-n belülről történő megtekintéséhez. Néhány távoli államokban található szerver emellett jelentős lassulást okozott, ami nem túl jó hír streameléshez.

7. PrivateVPN — Korrekt VPN, kicsi de megbízható hálózattal

| Legjobb jellemző(k) | Megbízható streamelés és védelmi funkcionalitás |

| Szerverhálózat | 200 szerver 63 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | 10 |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

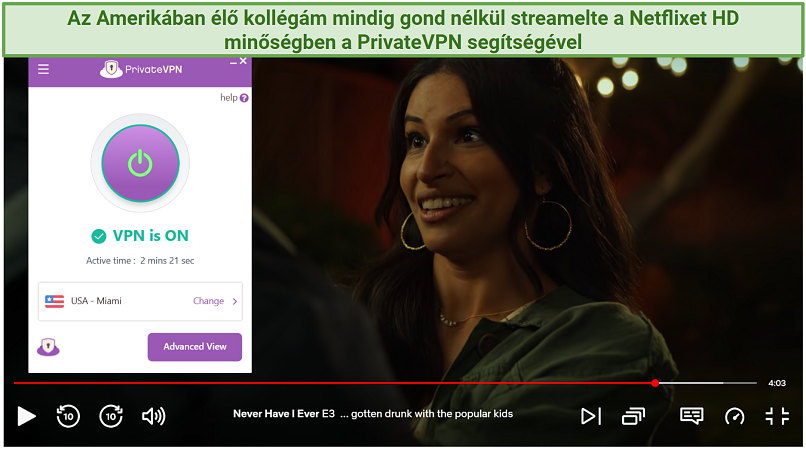

A PrivateVPN egy viszonylag kicsi hálózattal rendelkezik — azonban előnyt kovácsolt ebből a hátrányból a szolgáltató, hiszen gondoskodott arról, hogy a streamelés valóban megbízhatóan működjön a szerverekkel a helyi platformokon, illetve hogy más online tevékenységekre is alkalmasak legyen a szolgáltatás.

Nemzetközi csapatunk tagjai saját lakhelyükről teszteltek szervereket az USA-ban, az Egyesült Királyságban, Olaszországban és Ausztráliában, hogy kiderítsék, a PrivateVPN képes-e gyors és megbízható kapcsolatokat nyújtani az adott országokban elérhető népszerű streaming platformok eléréséhez. Akadásmentes, egyenletes streamelést élvezhettek regionális oldalaikon, többek között a Netflix, Sling TV, BBC iPlayer, és mások platformjain.

Az USA-ban élő kollégám a Miami szerverhez csatlakozott a legnagyobb sebesség érdekében, mivel ez volt hozzá legközelebb

Az USA-ban élő kollégám a Miami szerverhez csatlakozott a legnagyobb sebesség érdekében, mivel ez volt hozzá legközelebb

A sebességtesztjeink során a PrivateVPN gyorsnak bizonyult a közeli szervereken, észszerű sebességcsökkenéssel a távolabbi opciókon (átlagosan 48%). Mindegy, melyik szervert használtuk, elég gyors volt a zökkenőmentes böngészéshez és a HD minőségű streameléshez.

Szigorú naplózásmentességi irányelvek és a VPN működik Kínában

A PrivateVPN székhelye Svédországban található — bár a 14 Szem Szövetségének tagországáról van szó, a szolgáltató cég szigorú naplózásmentességi irányelveket követ.

Annak érdekében, hogy még jobban megóvja a magánszférádat, elérhető a Stealth VPN üzemmód, melyet kifejezetten arra terveztek, hogy megkerülje a VPN blokkokat és a DPI-alapú tűzfalakat. Meggyőződtünk arról, hogy működik a Stealth üzemmód, hiszen ezt megerősítették Kínában a munkatársaink.

További biztonsági funkciók:

- Advanced View Settings (Haladó nézet a beállításokban). A PrivateVPN elérhetővé tette a kill switch funkciót és az IPv6-, illetve a DNS-szivárgásvédelmet. Mindezeket a funkciókat az „Advanced view” (Haladó nézet) lehetőségnél engedélyezheted.

- Ötféle protokoll. A szoftver 256 bites AES titkosítást alkalmaz, valamint választhatsz az AnyConnect, az IKEv2, az IPSec, az OpenVPN és a WireGuard protokollok közül.

- Porttovábbítási lehetőség és SOCKS5 proxy. Ez a két beállítási lehetőség különösen jól jön a torrentletöltések sebességének optimalizálásához.

Egyszerű alkalmazások és pénzvisszatérítési garancia

A szolgáltató felhasználóbarát alkalmazásokat kínál a legtöbb számítógéphez és készülékhez, illetve operációs rendszerhez. Elérhető egy hasznos proxy a Chrome böngészőhöz, de más böngészőkkel ez egyelőre nem működik. Szerencsére a teljes értékű VPN alkalmazás védelmet nyújt az adataid számára attól függetlenül, hogy milyen böngészőt használsz. Nincsen intelligens DNS funkció, de konfigurálhatod a PrivateVPN-t a routereden, hogy használhasd a VPN-t az egyéb eszközökkel is, mint például az okostévék, a játékkonzolok és egyes streaming eszközök.

Elérhető egy 30 napos pénzvisszatérítési garancia, melynek köszönhetően rengeteg időd lesz arra, hogy megbizonyosodj róla, jó lesz számodra ez a VPN. A PrivateVPN ráadásul nonstop élő csevegőfelületet kínál, hogy minél gyorsabban segítsen megválaszolni a kérdéseidet.

Amiben a PrivateVPN a legjobb…

- Kezdő VPN felhasználók — A szoftver kínál egy „Simple view” (Egyszerű nézet) lehetőséget, mely elrejti a PrivateVPN-ben a bonyolultabb védelmi beállításokat, és segítségével egyetlen kattintással csatlakozhatsz a szerverekre.

Amiben a PrivateVPN nem a legjobb…

- Nagy szerverhálózathoz való hozzáférés — Bár a VPN kapcsolat megbízható és korrekt sebességet biztosít, a kis hálózaton esetleg nem találsz meg minden általad keresett helyszínt.

8. Proton VPN — Fapados, de felhasználóbarát és biztonságos VPN

| Legjobb jellemző(k) | Egyszerű kezelhetőség |

| Szerverhálózat | 4 667 szerver 91 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | 10 |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

| Magyar nyelvű kezelőfelület | Igen (macOS és iOS) |

A Proton VPN egy kezdőbarát VPN szolgáltatás, mely jól működik a legtöbb streaming platformmal. Igen lenyűgöző sebességeket biztosít, különösen, ha engedélyezed a VPN Accelerator funkciót. A sebességet tesztelő munkatársunk csak egyszer tapasztalt 43%-os sebességcsökkenést egy jó távoli tokiói szerveren.

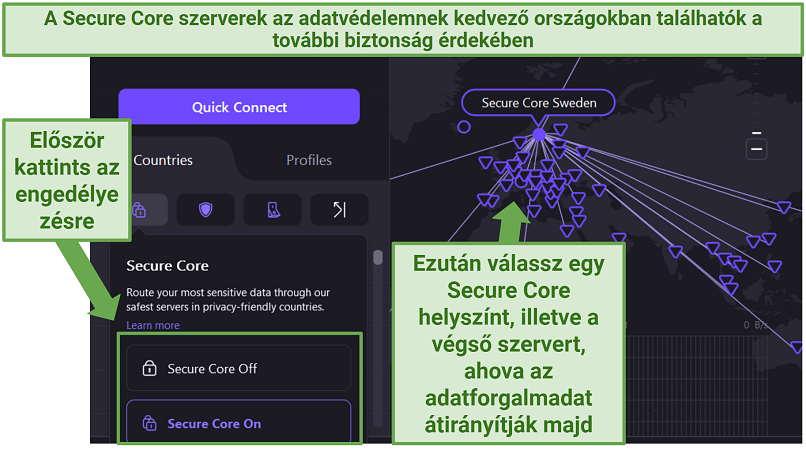

Speciális Secure Core szerverek, svájci szolgáltatóval

A szolgáltató cég székhelye Svájcban található, ahol tiszteletben tartják a magánélet védelmét. Ezenfelül a szolgáltató naplózásmentességi irányelveket alkalmaz. Ráadásul saját, egyedi Secure Core szervereket kínál a kedvező adatvédelmi szabályozással rendelkező országokban (Izland, Svájc és Svédország). Az adataidat átirányíthatod először egy Secure Core szerveren keresztül, ezután azok egy másik VPN szerveren kerülnek továbbításra a végső célállomásra érkezés előtt.

Az egyetlen hátránya a megoldásnak, hogy a 2 szerveren történő átirányítás jelentősen lelassítja az internetkapcsolatodat

Az egyetlen hátránya a megoldásnak, hogy a 2 szerveren történő átirányítás jelentősen lelassítja az internetkapcsolatodat

További biztonsági funkciók:

- Jó hírnevű protokollok. A Proton VPN támogatja az OpenVPN, az IKEv2, a WireGuard és a Stealth protokollokat, de nem mindegyik alkalmazás tartalmazza az összes felsorolt protokollt.

- Sérülés utáni titkosságvédelem. Ezt a megoldást a katonai szintű titkosítás technológiájával együtt alkalmazza a szolgáltatás, hogy megakadályozza a kiberbűnözőket az adataidhoz való hozzáférésben.

- Netshield funkció — Blokkolja a reklámokat, a kártevőket és a nyomkövető programokat már azelőtt, hogy azok kapcsolódhatnának a készülékedre.

Hasznos funkciók és korlátozott ingyenes csomag

A Proton VPN lehetővé teszi a VPN kapcsolat testre szabását. Például választhatsz egy szervert a sok P2P-re optimalizált szerver közül, választhatsz egy protokollt az igényeidnek megfelelően, és elnevezheted ezt a VPN kapcsolatot a „torrentletöltés” címkével. Ezután használhatod bármikor a fájlok letöltésére a kapcsolatot.

Szinte mindegyik Proton VPN szerver támogatja a torrentezést. A P2P szervereket egy kis ikon jelöli a szerver neve mellett, de sajnos túl könnyen el lehet siklani efelett, mivel a kezelőfelület picit túlzsúfoltra sikerült.

Tesztelheted a Proton VPN-t az ingyenes próbaváltozatnak köszönhetően — az ingyenes csomagban korlátlan az adatforgalom és nincsenek reklámok. Azonban nem támogatott a torrentezés, és a VPN kapcsolat nem elég gyors vagy megbízható a tartalmak streameléséhez. A nonstop élő csevegőfelület sem elérhető, a fizetős csomagokkal ellentétben.

Kompatibilis a routerekkel a szoftver, de a PrivateVPN-hez hasonlóan nem tartalmazza az intelligens DNS funkciót. További díj ellenében kérhetsz a Proton VPN csomaghoz titkosított e-mailt, naptárfunkciót és/vagy felhőszolgáltatásokat. Sőt, kockázatmentesen kipróbálhatod a teljes szolgáltatást, a 30 napos pénzvisszatérítési garanciának köszönhetően.

Amiben a Proton VPN a legjobb…

- Zökkenőmentes, reklámok nélküli böngészés — Teljes értékű VPN böngészőbővítményeket kínál (Firefoxra és Chrome-ra), valamint a Netshield funkciót, aminek köszönhetően a Proton VPN kiváló a biztonságos és reklámmentes böngészésre.

Amiben a Proton VPN nem a legjobb…

- Megfizethető árak — A Proton VPN a listámon az egyik legdrágább VPN még a hosszú távú csomagok esetében is, melyek kezdő ára $4,49/hónap.

9. Hotspot Shield — Komoly védelem a sebesség feláldozása nélkül

| Legjobb jellemző(k) | Hydra protokoll |

| Szerverhálózat | 1 800 szerver 80 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | 5 |

| Működik vele | Netflix, Disney+, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

| Magyar nyelvű támogatás | Élő csevegőfelület és e-mailes támogatás automatikus fordítóprogrammal |

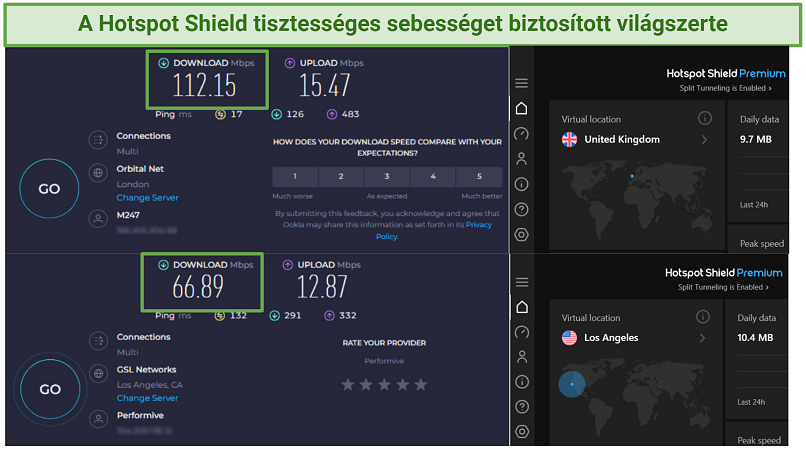

A Hotspot Shield által kínált saját fejlesztésű protokoll, melynek a neve Hydra, segít megakadályozni a nagyobb lassulásokat, amelyeket a titkosítás okozna.

A Hydra használatakor a sebességteszt során a munkatársunk azt tapasztalta, hogy csak átlagosan 3%-kal csökkent a sebessége a helyi szervereken. Sőt a távoli szerverek is tartották az átlagosan 74 Mbps sebességet Japánban, Ausztráliában és az USA-ban (ami csak 35%-kal volt lassabb az eredeti internetkapcsolathoz képest). A nagyteljesítményű szerverek ideálisak lesznek a HD/UHD streameléshez és a gyors torrentletöltésekhez — amikor a legnagyobb szükség van a gyors internetkapcsolatra.

A sebességcsökkenés teljesen észrevehetetlen volt a helyi szervereken

A sebességcsökkenés teljesen észrevehetetlen volt a helyi szervereken

Az USA-ból tesztelő kollégám arról számolt be, hogy a Hotspot Shield a legtöbb streaming alkalmazásával egyenletesen és megbízhatóan működött, így a Netflix és Disney+ platformját elérte, az Amazon Prime Video kínálatát viszont nem. Nem kínál Smart DNS-t, a routerekre való telepítéssel viszont okos TV-den vagy konzolokon is használhatod. Gyorsan feltelepítettem az Asus routeremre, hogy Disney+-t nézhessek az Apple TV-men.

A legfontosabb védelmi funkciók

A sebességre optimalizált protokollon túl 4-féle másik VPN-protokollból választhatsz, és mindegyik 256 bites titkosítást kínál: OpenVPN, SSTP, IPSec és L2TP. A szolgáltatás legnagyobb hátránya az, hogy nem elérhető hozzá az a fejlett funkcionalitás, amelynek segítségével működhetne az erősen korlátozott hálózatokon, ahol letiltották a VPN-eket vagy más weboldalakat. Mindazonáltal megbízhatsz abban, hogy a szolgáltatás megvédi az adataidat, míg az interneten böngészel, streamelsz és torrentezel.

További biztonsági funkciók:

- Szivárgásvédelem. A DNS-/IP-szivárgásvédelem és a kill switch funkció segít az adataidat elrejteni bármilyen körülmények között. Egy tucatnyi szervert teszteltem és semmilyen szivárgást sem észleltem.

- Integrált malware-ellenes és adathalászat elleni védelem. Ezt a funkciót automatikusan engedélyezék, hogy segítsen megóvni téged és a készülékeidet.

Korlátozott ingyenes csomag és kiterjesztett pénzvisszatérítési garancia

A Hotspot Shield előfizetései a drágábbak közé tartoznak. Elérhető az ingyenes változat is, de ez csak 4 szerverhelyszínhez ad hozzáférést (Szingapúrban, Angliában, illetve 2 városban az USA-ban). Ha kockázat nélkül szeretnéd kipróbálni a Hotspot Shield teljes funkcionalitását, a nagyvonalú 45 napos pénzvisszatérítési garancia ezt lehetővé teszi.

Amiben a Hotspot Shield a legjobb…

- Streamelés és torrentezés — A sebességre optimalizált Hydra protokollnak, a megbízható HD streaming képességnek és a P2P támogatásnak köszönhetően ez a VPN jó választás ezekre a felhasználási célokra.

Amiben a Hotspot Shield nem a legjobb…

- Az adatvédelmet előtérbe helyező felhasználók — A szolgáltató cég amerikai illetőségű, az adatvédelmi irányelvek pedig kissé ködösen fogalmaznak. Viszont miután beleástam magam a témába, megtudtam, hogy bár a szolgáltató átmenetileg eltárolja a felhasználók IP-címét a csalások megelőzése érdekében, ezeket az adatokat azonnal titkosítják és törlik őket, miután befejezted a VPN használatát.

10. hide.me — Az egyedi Stealth Guard funkció külön védelmet nyújt az alkalmazások számára

| Legjobb jellemző(k) | Stealth Guard opció |

| Szerverhálózat | 2 400 szerver 89 országban (Magyarországot beleértve) |

| Egyidejű csatlakozások száma | 10 |

| Működik vele | Netflix, Disney+, Amazon Prime Video, BBC iPlayer, (HBO) Max, Hulu, Vudu és más szolgáltatások |

| Magyar nyelvű támogatás | Élő csevegőfelület automatikus fordítóprogrammal |

A hide.me által kínált Stealth Guard funkció segítségével megadhatod, melyik alkalmazások futását engedélyezed kizárólag bekapcsolt VPN mellett. Ha megszakad a VPN kapcsolat, az alkalmazások automatikusan leállnak, így nem szivároghatnak ki az adatok egy titkosítatlan internetkapcsolaton keresztül. Gyakorlatilag ez egy kill switch funkció, melyet kombináltak a split tunneling funkcióval.

Testre szabhatod azt is, mit tegyen a hide.me a biztonságos és a nem biztonságos hálózatokkal, illetve a LAN hálózatokkal. Beállíthatod, hogy ha a szoftver észleli valamelyik típusú hálózatot, akkor megkérdezze, szeretnél-e csatlakozni, engedélyezni a VPN-t, letiltani a VPN-t vagy figyelmen kívül hagyni a hálózatot.

Nagyra értékeltem, hogy mellékelték a magyarázatokat, amelyek segítenek jobban megérteni az alkalmazásban a funkciók működését

Nagyra értékeltem, hogy mellékelték a magyarázatokat, amelyek segítenek jobban megérteni az alkalmazásban a funkciók működését

További biztonsági funkciók:

- Szivárgásvédelem. A hide.me integrálta a szoftverbe a DNS-/IP-szivárgásvédelmet és a kill switch funkciót, így mindig névtelen maradsz az interneten bármilyen körülmények között.

- Naplózásmentesség. Az online tevékenységedről az adataidat soha nem rögzítik, tárolják vagy osztják meg. A hide.me székhelye pedig Malajziában található, ahol nem léteznek adatmegőrzési törvények.

- Titkosítás és komoly protokollok. A hide.me támogatja a SoftEther, a WireGuard, az OpenVPN, az IKEv2 és az SSTP protokollokat, valamint 256 bites titkosítást alkalmaz.

Támogatja a streamelést és a torrentezést

A hide.me által kínált Bolt funkció képes kikerülni a torlódásokat a hálózaton és csökkenti a késleltetést, így gyorsabb, zökkenőmentesebb és megbízhatóbb lesz a kapcsolatod. A P2P fájlmegosztást minden szerver támogatja, így gyorsan mennek majd a torrentletöltéseid, a túlzsúfoltság élménye nélkül.

A szolgáltatás megbízhatóan működik és korrekt sebességet biztosít a magas minőségű streameléshez. Ráadásul a routeren konfigurálható a szoftver, így adaptálhatod az okostévédhez és a konzolodhoz is. Miután beállítottam a programot a routeremen, sikerült a régiómban elérhető Netflix katalógust HD felbontásban streamelnem az Apple TV-men.

Ingyenes változat és pénzvisszatérítési garancia

Kipróbálhatod a hide.me ingyenes változatát, amely 9 szerverhelyszínt és korlátlan adatforgalmat biztosít. A korlátozott méretű szerverhálózat, a limitált sebesség és a streamelés megbízható támogatásának hiánya miatt viszont azt kell mondanom, hogy túl sokat nem tud ez a változat. Jobb alternatívaként kockázat nélkül kipróbálhatod a korlátlan prémium változatot a 30 napos pénzvisszatérítési garanciának köszönhetően.

Amiben a hide.me a legjobb...

- Megbízható streamelés és biztonságos torrentletöltések — Működött minden platformmal, amikor teszteltük a nemzetközi csapatommal, és gyors volt a sebesség, ami ideális az akadozások nélküli streameléshez és a gyors letöltésekhez. Ráadásul a komoly védelmi funkcionalitásnak köszönhetően biztonságban tudhatod az adataidat a torrentezés közben.

Amiben a hide.me nem a legjobb...

- Gyors kapcsolat a távoli szervereken — Mindent összevéve, a hide.me elég gyors, ha a közeli szerverekről van szó. Viszont a tesztelőnk átlagosan 71%-os sebességcsökkenést regisztrált az ausztrál és japán szervereken, ami elég jelentős mértékű.

A legjobb VPN szolgáltatások: Gyors összehasonlító táblázat

A VPN-ek elég sokban különbözhetnek egymástól, ha az általuk kínált funkciók választékát tekintjük. Ezért egyes VPN-ek alkalmasabbak adott felhasználási célokra a többi szolgáltatáshoz képest.

A nagy szerverhálózat előnyös, hiszen könnyen találhatsz közeli és gyors szervert, ami nem lesz túlzsúfolt sem. Ugyanakkor a gyors sebesség fontos azért is, hogy zökkenőmentesen internetezhess — a lassú VPN-ekkel pufferelést vagy akadozásokat tapasztalhatsz.

Ha nagy Netflix rajongó vagy, akkor olyan VPN-t keress, amelyik megbízhatóan működik a hazai Netflix katalógussal — nem számít, melyik Netflix régióban tartózkodsz, a VPN szolgáltatás képes kell legyen arra, hogy az internetkapcsolatodat titkosítsa anélkül, hogy rontaná a streamelt tartalmak minőségét. Ha inkább az adatvédelem miatt aggódsz, akkor nyugodtabb lehetsz olyan VPN-t választva, amelyik a 14 Szem Szövetségén kívüli székhellyel rendelkezik, hiszen az adataid még nagyobb biztonságban lesznek.

Az alábbi táblázatot használd arra, hogy összehasonlítsd a csúcskategóriás VPN-ek legfontosabb jellemzőit.

Gyors útmutató: A VPN konfigurálása 3 egyszerű lépésben

- Fizess elő egy VPN-re. Én az ExpressVPN-t ajánlom, hiszen ez a szolgáltatás gyors, biztonságos és megbízható, attól függetlenül, mire használnád a VPN-t.

- Töltsd le a VPN-t. Látogasd meg a VPN szolgáltató hivatalos weboldalát, és telepítsd a megfelelő VPN alkalmazást a készüléked számára.

- Csatlakozz fel. Válassz egy szervert — a hozzád legközelebb eső szerverek szoktak a leggyorsabbak lenni.

Kutatásmódszertanunkról: Hogyan rangsoroljuk és hasonlítjuk össze a VPN-eket

Több száz VPN szolgáltatás állítja magáról azt, hogy ő a legjobb, de így hogyan választod ki a számodra megfelelőt? Nem lehet a piacon mindegyik VPN-nek utánanézni… hacsak nincs egy globális szakértői csapatod, mely készen áll arra, hogy letesztelje őket. Pontosan ezt tettük mi is, hogy elkészítsük a fenti rangsort — és az összes többi termékismertető cikkünket és listánkat.

Mindegyik VPN szolgáltatást több tényező alapján vizsgálunk meg, és külön figyelmet fordítunk a legfontosabb jellemzőkre. Felsoroltunk néhányat a legfontosabb tényezőtől a legkevésbé fontos tényezőkig:

- Adatvédelmi és naplózásmentességi irányelvek — Alaposan átolvastuk az egyes VPN szolgáltatók adatvédelmi irányelveit, és árgus szemekkel figyelünk minden esetleges későbbi módosítást.

- Sebesség — A csapattal hetente teszteljük mindegyik VPN szolgáltatás sebességét, hogy felmérjük, hogyan teljesítenek a közeli és a távoli szerverek, valamint hogy meggyőződjünk arról, ezek a sebességértékek megbízhatók és pontosak.

- Biztonsági funkcionalitás — Megbizonyosodunk arról, hogy mindegyik VPN szolgáltatás tartalmazza a legfontosabb, elengedhetetlen védelmet, például a 256 bites titkosítást, a szivárgásvédelmet és a kill switch funkciót. Mindegyik VPN-t alávetjük a szivárgásteszteknek, melyeket módszeresen végzünk el több szerveren világszerte.

- Streamelés támogatása — A nemzetközi csapatommal mindegyik VPN-t teszteltük a népszerű streaming oldalakkal a tartózkodási helyünknek megfelelő országokban (ahol az adott platformot licenszelték). Meggyőződtünk arról, hogy valóban titkosíthatod az internetkapcsolatodat a VPN-nel anélkül, hogy ez rontaná a streamelés sebességét és a streaming kapcsolat stabilitását.

- Felhasználói élmény — Ellenőrizzük, hogy az adott VPN szolgáltatás kellően felhasználóbarát minden szempontból: tehát az alkalmazások egyszerűen telepíthetők, könnyű a szerverekre való csatlakozás, és elérhetők a leírások a funkciókhoz (a szolgáltató oldalán vagy az alkalmazáson belül).

- Ügyfélszolgálat — A csapatommal teszteljük a VPN szolgáltató ügyfélszolgálatát, hogy meggyőződjünk arról, biztosan hasznos válaszokat kapsz a kérdéseidre, bármilyen csatornát is használsz. Feltesszük a kérdéseinket az élő csevegőfelületen, hogy lássuk a válaszidőket, illetve megnézzük, hogy kínál-e a weboldal tudásbázist hivatkozási alapul.

- Torrentletöltések — Mindegyik VPN szolgáltatást kipróbáltuk a torrentoldalakkal, hogy lássuk, milyen gyors a szolgáltatás, működik-e a reklámblokkoló (ha van), illetve felhívja-e a figyelmet a potenciális kártevőkre, mielőtt azok megfertőzhetnék a készülékedet. A rendszeresen elvégzett szivárgástesztjeink pedig megmutatják, hogy látható marad-e az IP-címed a torrentezés közben.

Miért van szükség VPN-re

A VPN szolgáltatással a privát szerverek globális hálózatát aknázhatod ki. Amikor létrehozod a kapcsolatot a VPN szerverrel, bárhol legyen az a világon, a szerver titkosítani fogja az internetes adatforgalmadat és átirányítja az adott helyszínen keresztül. Sőt, ennek a szervernek az IP-címét fogod használni, így az eredeti IP-címed nem lesz látható.

Ez a megoldás javít az online adataid védelmén, és biztonságban tudhatod az internetkapcsolatodat az olyan veszélyektől, mint a lehallgatás, a hackelés és más kibertámadások.

A VPN-ek rengeteg előnyt és alkalmazási lehetőséget kínálnak, az adott szolgáltatás által biztosított konkrét funkcionalitás függvényében. Általánosságban leggyakrabban az alábbi célokra használhatod a VPN-eket:

- Az adataid megóvása a kiberbűnözők ellen. A legjobb VPN-ek 256 bites AES technológiát alkalmaznak az adatforgalmad titkosítására — ugyanezt a titkosítást használják a kormányhatóságok, a bankok és a katonaság. Ezenfelül a VPN-ek megbízható VPN protokollokat használnak az adatforgalom rejtjelezésére, így anonim módon böngészhetsz, akár az otthoni hálózatodra csatlakoztál fel, vagy egy titkosítatlan, nyilvános wifi hotspotra.

- Az IP-címed elrejtése. A VPN kapcsolat elrejti az IP-címedet, így senki nem kötheti össze az online aktivitásodat a személyeddel. Mindez megvéd a hackerek támadásaitól, valamint az internetszolgáltatód sem korlátozza le a sávszélességedet (az ISP-d máskülönben lelassíthatja a sebességet, ha sok adatot forgalmazol, például a torrentletöltések során). Ha tökéletes anonimitást és adatvédelmet szeretnél, akkor használhatod a VPN-t a biztonságos Tor böngészővel együtt.

- Biztonságos módon torrentezés. A P2P-fájlmegosztás használata kockázatos, mivel gyakran illegális vagy etikátlan módon osztják meg a fájlokat. Ráadásul ki lehetsz téve a hackerek vagy a kártevők támadásának. Ha VPN-t használsz torrentezés közben, akkor védve maradsz az utóbbi fajta kockázatoktól, így megóvhatod a készülékeidet és a személyes adataidat. A csapatunk a vpnMentornál nem helyesli az illegális torrentletöltéseket. Mindig figyelj oda arra, hogy ne sértsen szerzői jogokat a fájlok letöltése!

- Biztonságos online játékélmény. A VPN-ek védelmet nyújtanak a DDoS támadások ellen, amelyeket az elszánt játékosok alkalmazhatnak arra, hogy működésképtelenné tegyék az internetkapcsolatodat. A legjobb VPN-ek alacsony késlelteltésű szervereket kínálnak, amelyek optimálisak a játékok játszásához, például akár a Call of Duty: Warzone and Valorant játékhoz.

GYIK a legjobb VPN szolgáltatásokról

Melyik a leggyorsabb VPN?

A listánkon az első helyezett mindig a legjobb szokott lenni a sebességtesztjeinkben. Azonban fontos megjegyezni, hogy a tesztjeink szerint a leggyorsabb VPN esetleg nem a leggyorsabb ott, ahol laksz. A VPN sebessége változhat attól függően, hol laksz a legközelebbi szerverhez képest, a szerver terheltségétől függően, az eredeti internetkapcsolatodtól függően és még sok más tényező függvényében.

Mindazonáltal, évek óta használjuk a szerintünk legjobb VPN szolgáltatást, és gyakorlatilag mindig a leggyorsabb feltöltési/letöltési sebességet kaptuk vele, sőt a legalacsonyabb késleltetést és ping időket. Vagyis magas minőségben streamelhetsz a szolgáltatással bármiféle pufferelés nélkül, gyorsan töltheted le a torrentfájlokat vele, netán online játszhatsz a játékokkal anélkül, hogy a lassú internetkapcsolat az utadba állna.

Legálisak a VPN-ek?

A legtöbb országban teljességgel legálisnak minősül a VPN-ek használata. A VPN-ek valóban hasznos eszközök, amelyek elősegítik a jobb adatvédelmet és biztonságot, illetve támogatják az online szabadságot. A legfontosabb VPN funkciók (az adatok titkosítása és az adatvédelem biztosítása) 100%-osan elfogadhatók a legtöbb jogrendszerben.

Létezik néhány ország, ahol a VPN-eket betiltották, vagy szürke zónának számítanak jogilag, például Kínában, Irakban, Iránban, Oroszországban, Fehéroroszországban, Törökországban, Ománban és az Egyesült Arab Emírségekben. Ha olyan országban tartózkodsz, ahol jellemző az internet cenzúrázása, akkor érdemes ellenőrizned a helyi törvényi szabályozást a VPN-ek tekintetében.

Néha illegális célokra használják a VPN-eket, amit mi semmilyen körülmények között sem helyeslünk. Például elméletileg használhatsz egy VPN szolgáltatást arra, hogy egy másik országban új IP-címmel hozzáférj azokhoz a tartalmakhoz, amelyekhez egyébként nem juthatnál hozzá. Ne felejtsd el, hogy ez a megoldás megsérti a legtöbb streaming platform felhasználási feltételeit, és szerzői jogokba is ütközhet. Jegyezd meg: ha az adott tevékenység törvénysértőnek számít a VPN használata nélkül, akkor az a VPN használata mellett is illegális lesz, és mindig kerülendő.

Biztonságosak a VPN-ek?

A VPN-ek használata teljességgel biztonságos, sőt valójában felkészítették ezeket a szoftvereket arra, hogy még biztonságosabbá tegyék az internetezést. Azonban a te felelősséged, hogy meggyőződj arról, nem ütközik törvénybe, bármi is legyen az, amivel az idődet töltenéd az interneten.

Veszélybe sodorhatod magad, ha:

- Olyan országban tartózkodsz, ahol a kormány csak bizonyos VPN szolgáltatásokat hagyott jóvá, és olyan VPN-t használsz, amelyiknek a használatát hivatalosan nem engedélyezték.

- Szerzői jogokkal védett tartalmakat töltesz le vagy nézel meg a VPN-nel (vagy éppen VPN nélkül).

Fontos megemlíteni itt, hogy egyes „ingyenes” VPN-ek inkább veszélyeztetik az adataidat ahelyett, hogy megóvnák azokat. Például találtunk olyan ingyenes VPN szolgáltatókat, amelyek értékesítik a felhasználók adatait más cégek részére, netán rosszindulatú programokat ágyaznak be. Ezért olyan fontos, hogy minőségi VPN-t válasszál, amely szigorú biztonsági intézkedéseket hozott és megbízható adatvédelmi irányelvekkel rendelkezik.

Melyik a legjobb VPN a Netflixhez?

A fenti listán felsorolt VPN-ek kivétel nélkül remek alternatívát jelentenek a Netflix nézéséhez. Bár vannak eltérések köztük annyiban, hogy hány Netflix katalógussal kompatibilisek, illetve a streamelés sebességében. Olyan VPN-re lesz szükséged, amelyik jól működik a hazai Netflix katalógussal, ahol élsz, és nem rontja le a streamelés minőségét sem.

Ne felejtsd el, hogy bár a VPN segítségével elméletileg külföldről is hozzáférhetnél a Netflix katalógushoz, ez a gyakorlatban sérti a platform felhasználási feltételeit, sőt szerzői jogi problémák is adódhatnak. A csapatommal együtt erősen javaslom, hogy felelősségteljes módon használd a VPN szolgáltatást.

Attól függően, mennyire gyors az internetkapcsolatod, lehet, hogy egy igazán gyors VPN-re lesz szükséged, hogy ne fuss bele a pufferelésbe. Azt is érdemes ellenőrizned, hogy tartalmazza-e a VPN az intelligens DNS funkciót, illetve a kompatibilitást a routereddel, hogy több készüléken is streamelhesd a Netflixet (például a játékkonzolokon és az okostévéken.)

Nyomon követhet a VPN az interneten?

Technikailag igen, lehetséges, hogy a VPN szolgáltató nyomon követ téged az interneten — de a legjobbak nem tesznek ilyet. Amikor VPN-t használsz, az adataid, beleértve a személyes adataidat, biztonságban lesznek más illetéktelenektől, például az ISP-dtől, a hackerektől, a reklámcégektől és a kormányhatóságoktól, de a VPN szolgáltató továbbra is rendelkezik hozzáféréssel az összes adatodhoz. Ezért biztosítanak a VPN szolgáltatók naplózásmentességi irányelveket, melyek garantálják, hogy a szolgáltató soha nem fogja rögzíteni vagy eltárolni az adataidat.

Vannak VPN-ek, amelyek akár külön technológiát, például RAM-alapú szervereket alkalmaznak, hogy minimálisra csökkentsék annak esélyét, hogy az adataid nem megfelelő kezekbe kerüljenek. Ezekről a szerverekről minden újraindításkor törlődnek az adatok, így a te adataid is automatikusan elvesznek.

Vannak korlátai a VPN-eknek?

Természetesen. A VPN-ek a szuperhősök szerepét játsszák az interneten, hiszen javítanak a biztonságodon, az adataid védelmén, sőt kiterjesztik a digitális szabadságodat, de ne felejtsd el, hogy minden szuperhősnek meggyűlik a baja a kriptonittal. Még a legeslegjobb VPN-ek sem kínálnak a következő problémákra megoldást:

- Teljes értékű vírusirtó és malware-ellenes védelem. Továbbra is a megbízható vírusirtó szoftver használata a válasz erre a problémára, még akkor is, ha a VPN-ek tartalmaznak malware-ellenes blokkolófunkciót.

- Az internetkapcsolat sebességének javítása. A VPN nem fogja extrém módon felgyorsítani az internetedet, kivéve ha az ISP-d titokban korlátozta a sávszélességedet.

- Teljes anonimitás. A VPN-ek javítják az adatvédelmedet, de nem leszel ekkor sem teljességgel névtelen. A böngésző-ujjlenyomat készítése, a nyomkövető szkriptek és az adatforgalom elemzése továbbra is segíthet az interneten az utánad való kémkedésben. Ha pedig a VPN szolgáltató eltárolja a naplófájlokat és a 14 Szem Szövetségének egyik tagországában van a székhelye, akkor esetleg átadhatják az adataidat a kormányhatóságoknak.

- Legális engedély a törvénysértő tevékenységek űzésére. Ne felejtsd el, hogy a VPN-ek használatával nem kapsz zöld utat ahhoz, hogy belevágj az illegális tevékenységekbe, mint például a szerzői jogokkal védett anyagok letöltése vagy a hazádban letiltott weboldalak meglátogatása. Amikor internetezel, mindig tiszteld a törvényt.

Melyik VPN a legjobb, ha az iskolában használnám?

A fenti listán szereplő VPN-ek kivétel nélkül jól fel vannak készítve az iskolában történő használatra. Mindegyikük tartalmazza a megbízható védelmi funkciókat, melyek hasznosak az iskolában. Ráadásul a listában felsorolt VPN-ek kellően gyorsak, bármilyen iskolai célról legyen szó — akár podcastot töltesz le a kutatómunkádhoz, vagy dokumentumfilmet streamelnél. A VPN-eket blokkoló tűzfalak (melyeket néha a közoktatásban használnak a hálózatokon) megkerülésére azok a VPN-ek a legalkalmasabbak, amelyek haladó funkcionalitást is tartalmaznak, mint például az obfuszkációs technológia.

Szükségem van a VPN-re otthon?

A rövid válasz — igen, feltétlenül. Még otthon is, a VPN többféle módon járul hozzá ahhoz, hogy jobban tölthesd el az időt az interneten. A VPN-eknek köszönhetően az adataid titkosítva lesznek, és biztonságban maradnak az illetéktelen kíváncsiskodók elől. Valamint ne felejtsük el az adatvédelmet: az internetszolgáltatód nem tudja nyomon követni, hogy mit szoktál böngészni, és nem korlátozhatja le a sávszélességedet.

A játékok közben a VPN megvéd a DDoS támadásoktól, új régiókban férhetsz hozzá a játékokhoz, sőt akár a játékteljesítmény is javulhat. Ha pedig szeretsz letölteni, a VPN segítségével a letöltéseid is biztonságban lesznek és anonim maradhatsz.

Tehát, bár nem kötelező, határozottan intelligens döntés, ha VPN-t használsz otthon.

Melyik a legjobb VPN szerver?

Az, hogy melyik szerver a „legjobb” VPN szerver, főleg attól függ, mit szeretnél csinálni az interneten. Én személyesen előnyben részesítem azokat a VPN-eket, amelyek feltüntetik az optimalizált szerverek listáját, így tudod, milyen célra a legalkalmasabb az adott szerver. Például a listámon a 2. helyezett optimalizált szervereket kínál a streameléshez, az adatvédelemhez, a torrentletöltésekhez, és a játékokhoz.

Ha leginkább böngészni szeretnél és az adatvédelem fontos a számodra, akkor okos választás olyan szerverre csatlakozni, amelyik az adatvédelemnek erősen kedvező országban található, például Svájcban vagy Izlandon. Ha a lehető leggyorsabb kapcsolat a fontos, akkor jellemzően a tartózkodási helyedhez legközelebb eső szerver lesz a leggyorsabb.

Sok csúcskategóriás VPN kínál „gyors csatlakozás” funkciót, mely automatikusan kiválasztja az optimális szervert számodra. Szóval, alapvetően az egyéni igényeidtől függ a válasz.

Mennyibe kerülnek a VPN-ek?

Az árak eltérnek a szolgáltatótól függően, de az itt ajánlott VPN-ek kivétel nélkül igen megfizethetők. Sőt van olyan köztük, amelyik kevesebb, mint havi 800 forintba kerül! Vagyis kevesebbe kerül egy kávé áránál havonta, cserébe pedig biztonságban tudhatod az online adataidat, a digitális szabadságodat és saját magadat is az interneten. A lelki nyugalmad igazán megér ennyit.

Általánosságban a hosszú távú előfizetések olcsóbbak a rövid távú előfizetésekhez képest; minél hosszabb időre kötelezed el magad, annál alacsonyabb lesz a fizetendő havi díj.

A legjobb VPN szolgáltatók ráadásul pénzvisszatérítési garanciákat kínálnak, ami azt jelenti, hogy ha meggondolnád magad, miután előfizettél, akkor lehetőséged van a pénzvisszatérítés igénylésére egy bizonyos határidőn belül (általában 30 napig). Ez nem csökkenti a szolgáltatás árát, de így nyugodtan megrendelheted akkor is, ha nem vagy benne biztos, hogy megéri a pénzt a dolog.

Ha készen állsz arra, hogy megrendeld az előfizetést, akkor irány a kuponoldalunk a csúcskategóriás VPN-ekhez elérhető exkluzív kedvezményekért.

Vannak ingyenes VPN-ek?

Léteznek ingyenes VPN-ek, de a tesztjeink alapján a prémium VPN-ek mindig jobb teljesítményt nyújtanak.

Ennek az az oka, hogy az ingyenes VPN-ek ritkán rendelkeznek a szükséges erőforrásokkal ahhoz, hogy ugyanolyan jó biztonságot nyújtsanak, ugyanolyan megbízhatók legyenek, illetve ugyanolyan komoly teljesítményre legyenek képesek a prémium versenytársakhoz képest. Jól működnek egy kis böngészéshez, de nem tudnak sokkal többet. Nem működnek szuper megbízhatóan a streaming platformokkal, és a túlzsúfolt szerverek miatt a torrentletöltéseink is erősen belassultak.

Nem állítom, hogy ne lennének egyáltalán jó ingyenes VPN-ek a piacon. Általában a jó ingyenes VPN-ek az úgynevezett "freemium" modellt alkalmazzák. Konkrétan a prémium szoftverek ingyenes változatait hívják így, ezért esetleg reklámokat tartalmazhatnak ezek a programok. Mindazonáltal, a legjobb freemium VPN-eket a fizetős felhasználóktól származó bevételekből tartja fenn a szolgáltató, így csak az adat- és a sávszélesség-korlátozásokkal kell számolnod. Nem olyan jók ezek a VPN-ek, mint a fizetős szolgáltatások, de elég korrekt alternatívát jelentenek.

Mindazonáltal, tartsd észben a régi közmondást: „Ha nem fizetsz a termékért, akkor te vagy a termék.” Az általunk ajánlott ingyenes VPN-ek megbízhatók és biztonságosak, de ez nem minden ingyenes szoftverről mondható el. Rengeteg ingyenes VPN-re bukkantunk, amelyek a költségeiket úgy fedezik, hogy értékesítik a felhasználók adatait a reklámcégeknek. Sőt olyanokat is találtunk, amelyek gyakorlatilag csak rosszul leplezett csalási kísérletek, netán rosszindulatú szoftvereket terjesztenek általuk.

Szerezd be a legjobb VPN szolgáltatást most

Sok időt vehet igénybe és rettentően nehéz lehet a tökéletes VPN szoftver megtalálása. Egyes szolgáltatások kiválóan teljesítenek a streamelésben, de a biztonság elégtelen; más szolgáltatások az adatvédelmet helyezik előtérbe, de a sebességben kompromisszumot kell vállalni. Azért, hogy energiát és időt takarítsunk meg számodra, a csapatommal alaposan teszteltünk több, mint 300 VPN szolgáltatást, és megtaláltuk a legjobbakat.

Szerintünk az első helyezett az ExpressVPN — a szolgáltatás kiemelkedően jó a robusztus védelmi funkcionalitásnak, a meggyőző sebességnek és a komoly adatvédelemnek köszönhetően. Még jobb hírünk van: akár teljességgel kockázatmentesen kipróbálhatod az ExpressVPN-t, hiszen a szolgáltató kínál egy megbízható pénzvisszatérítési garanciát. Ha úgy találod, mégsem ez a legjobb VPN számodra, akkor gyerekjáték a pénzvisszatérítés igénylése.